قم بتسريع سلسلة القيمة الرقمية الخاصة بك.

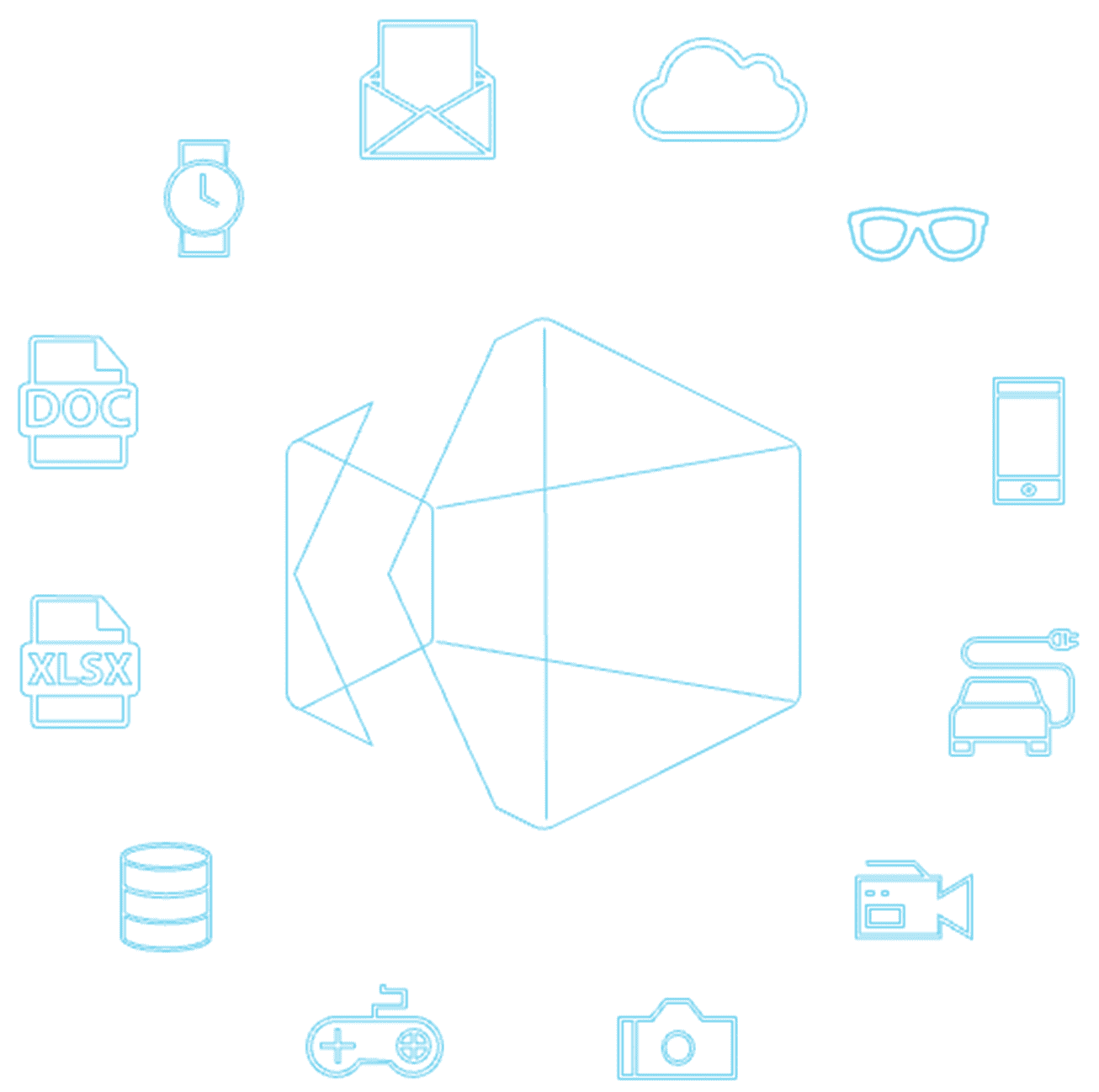

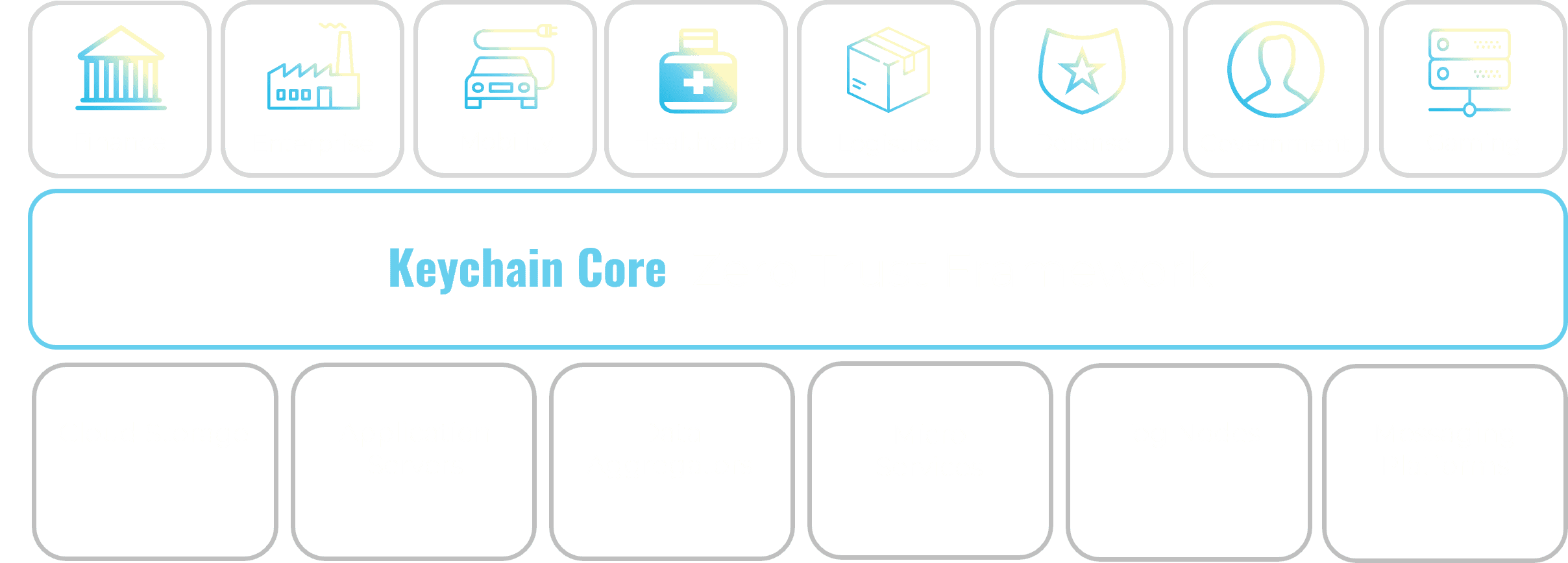

توفر Keychain إطار برمجيات زيرو تراست ذاتي السيادة الأكثر شمولاً الذي يمكن فرق تكنولوجيا المعلومات من نشر تجارب رقمية آمنة بسرعة.

عبور الهوة

في عصر البيانات والذكاء الاصطناعي، يتم إعاقة المنتجات التي تريد نشرها لأن نُهج الأمن السيبراني القديمة غير مناسبة لأغراض اليوم. يفتح نموذج زيرو تراست ذاتي السيادة القدرات من خلال توفير هذه القدرات الرئيسية.

' width='124' height='126' xlink:href='data:image/png%3bbase64%2ciVBORw0KGgoAAAANSUhEUgAAAEAAAABBCAYAAABhNaJ7AAAACXBIWXMAADLAAAAywAEoZFrbAAAVNUlEQVR42uWbeWwbd3bHf5xpsC4WLQq0fxRFAba7LVp0Eya2x7ctX5ItS5YlS/JFW77vI7Z8n5Ed%2bYrtOL7PxEnsJHZ8xdY1FMVjyKGoi%2bJNDm8OOcObIx/x2kk21CtIabNBsVhsgQKbMj/ghy8IPBDDz7z3mzfvPaJaS6J/uzUKO6087LaGYY%2bNhf02P9TZvHDQ7oZ37U447LDDUYcNjjvMcMJphFNOA3zAdMFZRg/nGR1ccmnhiouCa24lfOhug4/crfCJpwVueZrgM28DfOF9BHe8D%2bCu7z7c930JD/234bH/c2gM3ITmwCcgC34E8uB1UASvgoq9BBR7AbTsOdCFzoA%2b9D50hk9Cd/g9MISPgZE7DGauHqz8QXDwB8DF7wNPZA/4IrsgEN0ObHQrhGNbgI9tgmhsA8Tj6yAZXwPp%2bEroSyyHp4ml8DxR0/8iubD/ZXIBoM3mFNRa4pltlmh/FsKuH0F45wcIzJ%2bG4PoDhKtuJVz/EYSbfxLCZzkILX8Egvp/AyHyRyBEtwAX2wSRPwLhWXIZPE/WQBYCqnW9gs3mlL7WFBu6zRwhdpg4YpclROy2BYh9Vh/xjs1D1NkY4l2bnai32YgjNgtx3G4kTth6iFOOHuI000GcdbYT5xmauMhoiMuMirjKKIjrTBvxoUtGfMw0ETddjcRn3sfEF56HxB3vPeKu9x5xz3ubeOj9nHjsvUU0%2bj4lmn0fE2TgOtEauEa0Ba8QyuBFQh08T1DBswQdPE3ogyeJDvYE0cUeIwzcEcIYridM3CHCyr1DOLh9BMPtJdzcbsLL7yD8/DYiyG0l2OhmgotuJCKx9UQ8tpZIxVaOSsVW/GdffHn9q6crsp6QQVvc38Imc58K/YyWEF9R%2bfLZ6mw4ZNDbrm9gg6mPOmgPY7UmXrTNHMF2W1hsry2A7bf5sDqbGztoY7B6ux07bLdhR%2b1m7LjdiJ2092DvO7qxD5gO7Byjwy4wWuwSo8GuuFTYNVcb9qFLjt1wkdgnribslrsR%2b9z7CLvtfYjd8d7D7nnvYve9t7GvfJ9jDb6bWJPvE6zFfwOTBa5j8uA1TBG8jCmDFzEqeA7TsmcwHXsa62BPYp3sCaw7dAwzcIcxU7geM3MHMRv3Dubk9mEufi/m4XdhPn4HFuC3Yixfi4Wib2N8bCMWja3HErE1WCq26rUsgFRs9cIXT9dmwyGDNjHfwDqjQAGYcnTWm4S8vfOJ%2bFp8UKXPn6zPngkZtMH5Ctb2ChRcgpzRut6%2bvAUQja3HB1X69MkmSMZWZ9B65ytYkwUAAwDWGPPXA/joRnxQpcKTzRCPrcugdY6XsNqQpuDUkZzRakMqbwGEo2/jA7pZmuqrzT4iM2iN/SWs7ElTcMKRM1rVk78A2GhtDkAwUitN9G3P5gkZtNr2W1jRk/ohBFYY0nkLIBDdhg%2bqNCbshFB0SwattL2AZd1JCsCcM1rencxbAL7IjhwAH79DGhF2QzCyNYNWWF/A0q4EBS/u5IyWdiXyFoCH35UD4OZ3SzlhL/ij2zNoueVrWJIFMBgCS7ry1wNc/F58UKWh9AHwRnZm0FLL11DTmaDgrQEAizvy1wOc/P4cACe3XxpM14E7sieDlpifw6KOODXoAGhRZzxvAdj4d/ABrZP6U4fAxe/NoBrTc5BmAVxuyBkt1MfyFoCFO4QPqtSTOgwOfn8GLTI%2bgwX6GAVowAWk7fkLwBSuxwdV6kodBRtfl0ELe5/B/PboDyGwQB/NWwC94SP4oEqdyeNg4Q5l0ILepzBXF6UeoL/NGc3TRfIWQE/4GD6gx6X25AkwcfUZNN/wBOboopRx6YALzKHz1wO6wifwQZVaE%2b9Db/hIBs3reQLVdIQ6NxgD1XnsAZ2hkzkAHaFTUnPiA%2bgJH8%2bgOT19UKXlqcEjAFVpubwFoGdP5wC0s6elxsRZ6AqfyKCq7j6YreWplUVNOaPZGj5vAejYMzkANHtWaohfgI7QqQyq7BKgQsNT1fAsZ1ShzV8AGvZcDgDFnpd2xS9BO/tBBs3uFGAWxVFDTw0EwSwqf0NAzV7IAVAFL0o7YldAy57NoPLONJRRYWr5RwNGZepQ3gJQBi/nACiCl6XtsWtAseczaFZHGmaqw1Qp9OSMZuYxgLbA1RwAeeCalI59BCr2YgaV6VNQogpRfzeYCpcow3kLoDVwPQdAFrgu1UQ/BkXwSgaV6lMwQ8VS1N1LOaMZKjZvAZCBGzkALf4bUlX0U5AHr2ZQSXsSipUsdWYwEShWBvMWQLP/kxyAJv%2bnUkXkM5AFr2dQsS4B0xQsdRYNVIKmKfLXAxr9N3MAGvy3pPLIbWgJ3MigaXQCihRBSssOuECRIn894JHvM3xAP5fK%2bC%2bhKfBJBhVp4zC1LUCBd8CosC2QtwAe%2br7IAXjguy1t5u9Bg/9WBhVqYzBFHqCg4Bc5o6mt/rwFcN/3ZQ7Afe%2bX0kbuAXzl/zyDpmhiMLnV/0NVeLI8fz3gru8ePqjSx9wjeOC7nUGTqChMbPVTpW0B0ZgWj2hSqx%2bbIg%2bIprb6RYVtAVGRghVNV7CiYlVQNEMZEpWqw6IyKiSaRXGicg0vqtBwoiotJ6qmedEcXVQ0l46I5rdHRAvaYyKpPi5a1BkT1XTERYs7k6IlXQnRsu6kaIUhLVrVkxatNqREa3rTorW9faL1RkG0wdwn2mQSRJvNKVGtKSHaZomKdlh50S5LWLTHEhTtt/pEdXaP6JDNJaq3O0RHbDbRUbtVdNxhEp1w9opOOXpEHzi7RGcdetF5Rie66NKKLjOU6KpLKbrOtIk%2b8zz%2bqyyAO94HC7/iGuCe724GTaSiUCDz/awmRL7wPJrzINwEX3rvZ9AEFQ8TSF/HRJlXXEB6xZPl/n%2bZIg%2bIp7b6xYVtAfE0BSuergiKi1VBcYkyJC5Vh8VlVEg8i%2bLEFVpePFvLias0nLhax4vn6qLieXRUPL89Il6gj4ml%2brh4UWdMXNMRFy/uTIqXdifEy7qT4hWGtHh1T1q82pASrzUK4nXGPvF6kyDeaBbEb5vS4i2mpHirKS7ebomId1h58W5LSLzHEhAfsHjFB%2b1u8SE7Iz5ss4uP2K3iYzaL%2bD2nUXzSaRC/7%2bgWn3F0is852sUXGFp8yaUVX2HU4qsuhfg60ya%2b4W751ceepr%2b/5Wl4%2b26oBW57H2bQ2BYvjGvx/m486RMKZD5hUqtfmCwPCFPlAaGwLSgUKYLCNAUrFCtZYYYqJJSqQsJMdVgoo8JCuYYTKjS8MFvLC1V0RKimI8JcXVSY1x4VFuhjglQfFxZ2xIWazriwuDMhLOlKCsu6k8LynpSwoiclrDKkhdW9aWFtryCsMwrCelOfsMncJ2w2p4Rac1LYaokJ260RYaeVE3ZbQ8JeW0A4YPMJdTaPcMjOCPV2h3DEbhOOOSzCew6jcNJpEE47u4Szzg7hPKMTLrpo4RJDCVdcKuGaSyF86JYLN9xk%2blNP8/Nbnkb43Pu4H41p8cLYZu9341q8/RNkfiiQ%2bWFSqx8mywMwRR6EwrYgFClYmKZkoVgVghmqEJSqw9kXKCijOCjXcFCh5WG2NgJVdASqdRGY2x6Fee2xbLk923OAhR2JbPcJFnclYUl3MtuMheU9KVhhSMOq3jSs7hVgrbEP1hn7YIPpSXZoCzZb0lBrScI2Swx2WCOw08rBbmsI9tkCcMDmgzq7Bw7ZXVDvcMARhx2OOSzw3uD43mmmG84ynXCeaYeLLhouuzRw1a2C624FfOiWw81AG9z0NMMtT2M/GqMIw5hmT8fYZs8b40nfm9k9QeaTTJT5JJNkPsnUVr%2bkUO6XFCqCkmkKVlKc3UpWUqJkJTPVIUkZFZLMojhJBcVJKjW8pIoe2HN0Ecm87G6PSRbo45JFHQnJos64pKYzLlnaGZcs60pIlnUnJSsMKckqQ1qyZnCvNaYl6819ko0mQbLZnJRsMScl28wxyXYzL9lpDkt2W4KSfRa/5IDVK6mzuySHbA5Jvd0uOWq3So7ZTZL37L2Sk3aD5LSjS3LGoZecZ3SSCy6t5BKjllxxK4dedbX9%2biN364FbrBI%2bdTdn0GgFB6OaPD%2brQ/C6q63yJkvBDTeZQaPawjCyyU1NaQxh42QebBzpxQtkfmySzIdNbvVjU1v9WGFbACtSsNh0JYsVK0PYDCWLlapCWJk6hJVRYWyWhsMqNDxWqeWxajqCVet4bK4ugs1vz%2b4YJtXHsUWdCaymM44t7opjS7sS2LKuBLa8J4WtNKSxVYY0tsYgYGt709g6o4BtMPdhm0xpbLM5idVaEtg2cxTbYeawXZYwtscawPZZfNg7Ng920O7C3rU7Bsb3HBbsuMOEnbAbsFOOHuwDZyd2xqHHzjM0dtGlwS67VNhVlzI3JnfVpVz4MavNhkMGjWgLAdHoogC6c3RGNLny9s5fdqlzidAlRi29wergmluRQYQ8BMMbGKr6oRmh%2b2FENDCiLISRjR40usmNxrS40dhmLxpH%2btAEmQ8VkF40qdWfyxizaXNhWxAVKVg0XRFExaogKlGGUKkqjGZSITRLHUblGh5VaDlUqeFQFc2jOboomktH0bz2CJqvj6GF%2bjha1BFDNR1xtLgziZZ2J9CyrgRa3pNCKw3p3MzSmt40WmvsQ%2buMAtpg7kObTEJ2xhnVmuJomyWCdlp5tMsSRnusQbTf4kfv2LzooN2N3rU50WG7HR21WdFxhxmdZ%2bgcgAsurfR6sAOuuFQZNLyVhWGPGWrDR0yO0usNLvQPH7rRP5Fa9I%2bkG/3mwzAap3SgUY8YNPpxEE3q%2bQ5JSA8a8ciORhieorGKABoq60b/pgij39x%2bid6ge9FItQuNvhNBI%2bkImnjHgKpbwqjA9QoVq1%2bh6W0MKmUSqEQHqJyKodFeP5oi/xZNN6RRSYcNlTQmUYnha1T52I3GUUFUFH6JpPrvUE13CNXYBVSj60cLTIAW%2bQAtfQZooQVQUTegEgugMg%2bgwqeAytWAqroBVdkB1bgjaMfXYbTD%2bBSdY/Q5AOcZnfRqsAsuMVQGDZWx8NZjRv1zOPw0rvqcnnXo518J9MBFlzaDJI%2bc8OYjZ%2bqtxww57DHTMryBIYlGFzmyyU2OavKQY5o95NgWLzmO9JETZD6yQOYjJ7b6ycnyADlFHiAL24JkUVuQnKZgyWIlS85QhchSVYicqQ6RZVSYLKc4skLDkZVanqyiebJaFyHn6qLkvPYoOV8fa5XqY60LO%2bJkTWeCXNyZIJd0Jcll3UlyeU%2bKXNGTIlcZ0uSa3jS51iiQ64wCud7UR24095Fvm1PkFnOC3GqOkTusPLnTwpG7rSy5zxogD9h8ZJ3NQx6yM2S93U4etVvJ4w4zecJpJE86DI2nnV2ms86O/vOM7nskaQnAW60hGE4lYYQmCSO1KRitTcEYOg1jdQKMbxegQN8Hk/RPYHLHE5ja%2bRQKu57CtO5nML37OczoeQ4lhq%2bhtPdrKOt9AbOMv4UK029htvklVJlfQrXlFcy1fgPzbd/AAvu3sNDxLSxyfAeLnb%2bDReYXkB3QWO76Hla6M7DKk4E1nn5Y6wVY5wPY4AfYGADYHATYEgTYygJsCwFsDwPsCgPs4QD2cf1wgP8e6vhv4RD/CuojL%2bBo5Dm8F30KJ6MCvB9Lwpl4DM7FI3AhzsHlBAuXIh64ELTCZdYE6DcP7frXv3Lo33jkpN985KSHPmboYQ0MPbzBRRONLnpkk5se1eShxzR76LEtXno86aUnyHx0gcxHT2r105PlAXqKPEAXtgXoIkWQnq5g6WIlS89QhehSVZieqQ7Ts6gwXa7h6AotT1dqeV0VzdNzdBF6ri76ZF579PsF%2bpheqo9pF3XEdTWdcXpxZ4Je0pWgl3Un6eXdKXqFIUWvNqTpNb1peq1RoNcZ%2b%2bgNpj56k1mgN5tT9BZzgt5midI7rDy9yxKmd1tZep81QB%2bw%2beg6u5t%2b1%2b6kD9vt9FG7lT7uMNMnHL26U84e/Wlnlx6J7/Tgv/7MiP/qoQ1/80sj/sZ9C/7mIzc%2b9K4DH9pgxolGFz78SxcuabDmPg%2b778eHtTD4yMcOfPhDKz5O5sPHNjJ4AenEC1uD%2bNQmPz5N6cILFV58WguHT1OxeJGKwQtbgngxxeHFyiD%2bz2UnULmW/eUcXSQ0VxcNzdGFhiy7nUBzOzh8fjuLL6Di%2bMKuFL6wk8cXt/P4om4BX6KL4UvoML6sN46v0An4sq4ovsz8FF/Z2Yev7OrDNxnSeK0thm%2bzRvEdPUm8tieE7zUE8AOOML7HEsF3G4L4vl4/vr87hNc5PXidw4nvN9rxv9iBVKHih1TREb5aF/FV68N/uQv5rwe2bBig179yoje/cqC3HjnRsAYXGv6YQUQjg0Y2udGobE7QnM0JPGhciw%2bNl/nQBNKLCmQ%2bNLnVj6a0BtBUeSBXUJ3WxuZK69n%2bQrbJUqoOo7JsTkBxqFzLZ7vPolwHSsX9daWW56voiH8eHcllaPPao9kCSm5ULzuvmB3azE6ursjlA%2bncIHd2mj070p/9X8NGs4DeNqfQZlMSbTXH0HZrBO20cGi3NYT2WgLogNWH6uwedMjmQvV2Bzpis6Fjdgt6z2lEJ50G9L6j%2by9w5wfb7%2bVKbshsDc/P1vL%2bSlXstYHWfCT/n8W/7z6XKMNDyjUcX6Hh/ZVKfhAAn/8AsuGQa8EpA0NmUWG%2bXMP5Z6sHQqD85wDg993nGSr/kDJ1mC%2bjwv5SLfvaAJxw/gMoUQ603qbJ/UNKVSF%2bpjrsn6UJvPZj78jrNUM58CMLWwNDSlQhvlQV8s9S%2bF4beDL8P%2b9Ljmp0DSqDRjV5sLHNXmxcixcbT3qxAtKHTZT5sj0HfABA8JfFyhBfogr5i%2bXBX0yO%2b1GJisVK1SFspjqMlVNcbldoOayK5kXVuoHDM/tK/ZNeoxuYP9t2upLlipUh359rP6eD%2b6l7APN7/ZtRjZ4RY5u9xDjSS4wnvUQB6SUmkl5iksw3Yoo8MGyqPDi2SBGMTleyoekKdtQMZXBYqZolStUhokzNEeXZTXHDK7TcyCqaf31uJ5dLoKrbf8IQRjZ6sAF1/8foJs/zsTI/jG3x9o8nfTBB5oOC1oGS%2bxR5AKbKA9mSe3%2bRItg/Xcnmyu0lgyX3MiqcnVzLltz7K9vjUKnl09U0J86FgHYgk/xJrhFN7tzFjWh0/fvIJvezMaQ/W3LvH9fihf8JYfIfIOR6DtOVoVzfoUQV/jGE/tnt8ewgp1Cp4f41%2b92Vmv9bAP8NFSS6sGlgJIYAAAAASUVORK5CYII=' /%3e%3c/svg%3e) الهوية.

الهوية.

- للحكومة والمالية.

' width='149' height='119' xlink:href='data:image/png%3bbase64%2ciVBORw0KGgoAAAANSUhEUgAAAEAAAAAzCAYAAAAn3w6xAAAACXBIWXMAADLAAAAywAEoZFrbAAAds0lEQVRo3s2bCVQUV77wqykgOfOcST7e5Lxv8jLzFt5kQzSJSSYGSaLRqOAWFXHHXVxoxQVBBRVww13ccRdR9n2nG5pma3qvqq6u6q7eq5ve3SYxyZDcl1owccycyTjJzKtz%2btyq7qb63l/99/8Fgvhjs9bFjpu0A9AWxAlvQxxwBmKFtyNmAfN%2bBmKGdiJm6BjeF8JcH8P7YvMN/eC8VQmuuDTgqksJbgz0g5sDfeDWQA8odktBubsDVHjEoNrTBmq9zaDe2wgavfWg2VcN2nyVQOwvBxJ/KZAGboPuQBHoDd4AsuA1IA9eAao7F4HmzgWA3j0L8HunAXEvH5D3jgPq/hFgvn8IWB8cBKZgDrDf3QMIOmMxMyeC3g5DT3Ns0PjYcaPGI/ihzzN4COmoFTqsk7MADunksfkmLTiO917M10uFp/Sd287q29POE6K0C0Rr2kWyOe0K2ZB2jaxLKzTUpBUZKtNuGcvTio2laWXG4rRyqiitiipMqzVdT6szXU1rNF1KazYXpLWaz6e1Wc6mtVtOpUmsJ9O6rMfTeqxHtvbZDm2R2Q5uUdj3bVE5crdq7NkbtY7deVQgB%2bjonSwAHb3z6QAwR6rWzS4SAAjaqqXnbtPajmQgls07tdRL34dwUKcM4ceYfBsBDuvkH0H/pENpy/0d6d8PEHoXCwBx7H5aCfBC18xtHAiNp2jXwDcgTesw7TT4QAZi8e1ATC8yn21HLIL9Og0LYB%2bmjTluM4A8nWIapxK94eeIdvgC2QYXkK3wZUMTfNVQD1831ME3jTXwLUMlfNtYDpdSpXA5dRuuMBXB1aZCuM58Da43X4EbLZfgFssFuNVyHhZbz8Ad1nxYYj0Zzty73Zp/RWI9eb/bdszaYzvi6rPlmfodeb9Q2nJfJwJ5QGPPZgGo7dlPByBFE4D5cep2FwCpGs8m5nqLxvkOAyEdsZ7hpMAWkouh7HdzdWjMEasJ7Ndp4pnr/ToNfFrfDp3Vi6AL%2bhb2dUnfAF3Da6EbZC1UaKyCbhnKoFvGEqjEWAyVGYugSuMNqNp4Hao1XIEajBehBksB1GI%2bD7WYz0AiyylIbDnD/pbIclZMgmIg918A2IOLQOXJBz32o7%2bQWQ%2b%2bjAeOAKU9lwWgtO99OgBr1cFQfkzeagcgReOPGvpsq5Z2pWkdtew5SofsQfXsj%2bzB8Jg8qxXkYugUFgiGhe5FUcF%2bTCs4iKsEh3QKwVG8X3Bc1ys4iXcLThFSwRm9RHCOEAsu6NsEF4kWwWVDk%2bAaWS%2b4YagV3CSrBbcMFYJiqkxQaiwRlFO3BXWmq6y0tVrOvyqynIkVW06Nlljz3%2b%2byHn%2bfeb/XeigK8R0Dctt%2bFoDcduDpAKxRBVj9Xq30v7RWHfSvVwcfpGiCyRs13qqd9Ndgs9Y5l/cU8C6MZCe1CzPEHLDSIBvTTf5n2YBu25FX1N6ToM92iAXQZzv09EZwjSrALmyNMvD6WlVQxEiCUOMPbtB4l7J2AgkIhCoPlIkY2e/tRKgxuSYn2I2RCUcxWWguhr6wD9VG5GGqiEN6ecRhvD/iBN4XcVLXFZGv64w4Q0oizhPiiAtEW8RFfXPEFaIp4qqxIaLQUBNRZKiKKCIrI4oNpRGlpuKIMup2RCV1M6LGeC2iznQ9otFy%2bdfN5oIXWsznXhCZzr7QYT31b2Lr6Wcl1hOxKv9Z0GM7spgDcvQJAJhjNwR0Q%2beZAj29HSbpDNhAp39v8erAEARWFZIVgX8X6h%2bCteo7c5jr9ZpA6Lp%2bLk7YjphZABlaS2wmbgNZqPHuLpQMZGP6YC6GBfdiaPCAThPM0ymDh3WK4FFcFjyB9wZP6ruDp/WdwbNER/AcIQ4WEK3BS2Rz8ArZGLxuqAsWGmqCNw1VwdvG8mCJsTRYZiwOllO3glWmwmCN6Xqw3nQ12Gi%2bHGwyFwRbLReCIsvZgNhy6q7CfwFIbScWMXPqtJ54DIDangPdDh5mzzX27JA/h2Og07n31iiDjP5Dq5R%2b9o1VCn9UCvElWKMKLGeBqALPrFEF4bXqIJyq8bCWOU1r/yDL5Ac7ENPRXahxym6MnJeN4Ym5GJa4D0MSD%2bjUiXm4MvEwLk88hssST%2bA9ifn6rsTTRGfiWaI98TwhSiwgWhMvkc2JVw0NidcNdYmFhprEIkNl4m1jeWIJVZpYRhUnVlBFiVVUYWKt%2bXpivflqYqP5UmKzuWBuq/n8pyLLWWGX6zzosOYv5bzFqWcY7yG1noB7rEfhXtthWGbLg5X2feyDJRzbnyfo7fMNdHrcV%2bS8x2OetaogtFLBAVgp9726nvgSrFYGZv8lldmqcYzINN0FaVr7Py0OaKIK/qPbcwWIradn/bXvah3Z41DHri9M/j3A4ssCJJ1hN9Lb3nrsS8sVPhbAMrkvKhn7DKxU%2bM%2btVgbiklWB%2bWtUwcR16mDiek1wnlDjn5aq9WRlGO%2bBrVp6Gh8jhGdjOJyLYfA%2bDIEP6NRwHq6Ej%2bBy%2bBgug0/gPXC%2bXgqfJjrhs0Q7fJ4QwQVEK3yJ/C5eKDRUw0V8vFBClcJlVDFcQRXB1VQhXGu%2bDtebr8KN5ktws7kgjAVgKhgppi%2bDVvP5MyLL2fh266l5Hdb8RKntRGKP9Whir%2b1wYr89L1Fh3z9bZc99oHFk6xBH1quYI2s4QW/3k3SG8jEAS/u9Ifz42jK5z7dSGQDJyH2wRnsfrEMegPXoA5CC/RFs1D0AG5EA2ELcA5s0A1O4AGoA/kc9%2bXrTZXae9dSVEQ3mS4Ot9kugg74IJPQFIHWeAz3O06DPlQ/krhNA4ToKNO4jwPIwn4kXVg/dQ0dn5uvpHeBxAL0edlwidQuWyLwvLev3vbSs3/si81rV73txlcL74mq177erlfefW68OTNtieAg2ar1T%2bGjyHwag1nSdBVBLXR/e4iwC9abLKU2Wc//SZL7w2zbLmRdF5lMvii35L3Zajv97l/nIb3qsh38ns%2bXZ5fYDd5X2vdPV9uzVhsA%2bgDqyep64eVK358e5TXXwD5uMfwIpmkA87yn%2bYQAqTYUsgAqqMKp5oATUmq4v%2bGt/02s79LbMlkegvqMA9RwEant2j8ax57ePS4DMy0lArwda0u8TLJf7BCuYl8InWK3wC5KVfsEjV6n0x240/Ams0wTj%2bSgS3qjh/n6D1idI1XjgLVonvBWh4W2IHc5ALfBOxARnoUZ4N0bCP2QvDjP2Qt/H24uuR/biAsHmF%2byiC8hWqJy6xZ6XUbejGlzloMpUmMRJxtUwkeW0oN2SL5BYTgi6LEcF3ZbDAsYTDK2xz3bod/22Ay8%2bNf3VSi5gWq0IxAjJr0CyipOAZCUnARu1PsHP9eQLyFb23iVUCTuHYmNpVK2zCpRTt9hAqJy69ZgU9lryoH5HHr/wvCfiAI1jz98%2b1yFXuULhj%2bFdZTwPBt6o9Qp4CC%2bnajwLt2ids7cidMI2xJ6wHbUk7ERMCVmoMWEPRiRkY7qEXB2WsB/TJhzQqRPycGXCEbw/4Zi%2bL%2bEE3pNwSi9NOE1IEs4S7bMvkG0LC8jWUUMQbhvL2DncNpZHVTtrQQlVspgH84Nq2GcbgnAI6rcdFCjs%2bwRKe87TPYUVcs5VLpf7YtbqvwQrlf54Hgy8QeNj1UOo8aemW74Cm7QDD7donYNpiGMwHbENbkfMg5koNbgLNQzuQYnBHEw3uFeHDu7XaQcP6lSDh3DF4BG8f/A43jd4Ut89eEovHTyjl3xx3dUPLpBtbEZ6nhCF3iSr2DncJKuiKugGcNtYvpgH8vPboWVDrlLmiUnGvwArFByA5QofnKy8D3Gh9P2QNZp74evU98JT1IHwjYgnPFXlDd%2bIuMK3au3h6Yg9PAOjwzO1VHimjgzfhRrDc1B9eI4OCc9G0fCDuDY8D5OHH9bJw4/r%2b8NP4n3hJ8kudnEniS4mvWbncJ2siyp1NIObhkoWwE1D1d8OYIrYzo7xYisU324XxLfz1%2b12aGqH/YnvL5F5QvgxZpXuIVja743nYwcuTca/%2btngNzrOs%2bM1sp6dw1WiPqrY0QZuGGpYADfI2icAMDWHWuMV7lx/CaqjrkAN5svsdR1VDEGftFqgSSLboz%2bc2m4LmdphZ3WZARDf7njshot5AIv63DErsc/BEpknngcC86rwswE4gvez4yWyiZ3DRaI56qa9HVwl61kAV8n6xwCUGouhCuomxLnMIkGlqeiRIWwwXYGbzAWP/8DUDvsvv3fOgICmddDQDAkNzZTQ0OxOJ7Sg183%2byMI%2bz5jl6OdgsczNAljc54FXKbnFr1L6f71aGXhjjSo4fK06GL1OE4xO0QSiN2h80alaT/RmrSt6K0JHb9PaozMQS/RO1BSdhRqjd2NkdDaKR%2bdiWPQ%2bHRJ9QKeOzsOVww/j8jeO4jLWdR3FZdAF3iWeJ9qibtg7wSWyaTEPBuYlA7pG1kGFhhroBlELlRpvP1p4G3kqrMN6/DtQk5ot8CSR9UCc2EbHt9seTGm3d07rsP/%2bLz2FNM2f2HF%2br3v0UuQzsKiPk4BFfR54pcIfynkIX1oqDcAazV2wHvsMpOg%2bAxvwz0Eq/hnYrL8Pturvgm1EAGQQPrCD9IBM0gV2kzTIMdhBrsEC9hlN4KDRAA4ZCZBHIOBCwAEO4/JLzL0P4/LQc4SYXdA5Qhx11d4NLpCtLACmHvmX5l1uLHyuiiosqDVd99Sbr3obzZcOsh9MaLPkT0e/ApNE1htxYtuuqdIBMKXdrp3eaQubLrHDM6QDYQliOnROuzt0ocQZmthDP8P83bxu10dJyGdgQS8nAYxkLJdz5fXlct/zKxS%2bl1cp/ZGrlYHIZGUgcq36TuQ69Z3IFE0gcqPGF5mqcUdu1roi07R05DbEHpmBWCIzESoyCzNG7kbJyBxMF5mrwyL3YUjkQZ3q5YM61QtcNVoFnSYkLIDT%2bs6oS7Y%2bcI4QJfFA4MtkO1SIV4Xf1Fc8U0LeDq3ACsNu95yDyqjiriZPFag23dhTa7p%2buvteBWgwXz4LTex0gwltlsohUpNF1qQZivsMhMDUDrtnWofDN0Pi8H7aSXtnddLe2VKnL6HL6Unsdt1ZqLoH5nZzydDcbi4ZWiH/%2bWzAIVzOjvm4lAVwEu%2bKKrApwGlCwhZEzpIS9uFcJhuLrpH13huGWs9NQ7X3lqHC0xRsAaVUyZrv5RPn6kzXvobGtZidH7eYnZ%2b0WlgdmyiyFsRJB0Cc2JY/pd2%2be2qHPXe6xJEzo5PO%2bbSTzpnVSefOljozE7qcF%2bbLg2But2sqB8DFApjb5frZAGxHrex4Au9hARzX9Q4/Y5KDU3rpiotU/SM9v0i0yC%2bTTfevG%2bqybhhqc24aqvfcpqpAsbHsBmscyevPVFJFWLWp0Ap91ESNHtdiHhwvtoPxrZbANOQrMLHNevqvTWa2lB4xX30fzOlysiqQ0OWEk/q4RCqpzxOWJPP8amm/d9hy5iX3DVup9A9brfAPS1YGhq1RBYetUweHrdMEhwk1d4alajzDNiHuYVs0zmHpqG1YOmIbth2xDMvEjMP2IIZh2RjxyxwMZ59uDoZDR3Vce%2b6Irn/EMbzv4Qm8x5Kv77KfIqTRvHHUFBCtrd%2bfb6GhWlg10MIETf4SY%2bnDKlsZqKBusnOHPmo2RY5tNm37uMV8bHyreeabDYRgfpdbEN9uC53W4YC/lQD4WwmAZ3bS8KxOmi2JzeykP5irvAdmS%2bl4Hgi8sNfNGsGFve7NK8mvwWKZZ3CJ3AeWyv1guSIAVigDYJUqAFargmCN%2bg5Yq7kD1mvvghTtHbABCYBUxAc2I26wFXWBdJQG2zE72IGYBw/QAab4ygYBu1BD6D4MYQsieTrFiBMmBBzFZQyEu/n6ri9P6rteO0u0d54jRN2sRzA0hhUZqkI5CDWjioyVx24by/YUG8te4RbfRIX80BOe0GZhx4n8OHTMkNAh3OiImaO4B2Z2chLAwFnQy7XX5ve6/2thr3vG4j7P5MUyb9wSmTduab83bpncF7dC4YtbpfDH8ZWmuLXqYNw6zZ24FE0gboPWF5eq8cRt1rritiJ03DatPS4dsUzeiZhmZKHG4cy9s1ADu/gcFPnVfp0WPW4hwCGdIvakrvc3x/Heb07qu%2bnT%2bk7vGX1HE2soyW7BSbwTumWofGKdFXxWyUhAyLgWc%2bj4Vgs8vtUMDy1%2b/J8tnjmmdThCuDjBETNbcRd8KuEkYIaEhvnF/2zZ4A7UxC5%2bN6Z/KQfTDewn9GA/ph3DNWsVp87QBDhnR0HRH60gX9/VzoXOvYJTegnEhcrVIbeMFXAxVQaXGEu5xX/YaHw0jmsxQ6vMXJXo41bLD05iaocthI8YY2bK74DpHY54HgwjARDvEgULe90wExwlybzwEpkXXtbvZdwkvELhh1cp/DCTPSarAmyleZ3mDsy05zZqvXCqxg0zDZg0xAFvQ2xwBsLVEdIRG7v4HYhpXBZq/Ho3RjiyUeRf2T6lDhEftxmZPuWtI7i84DjeV3IC70lhDSUuE5zUS6FSI%2bfobhoroVv8%2bdD4Nx3xYg5AvNga82l/EEztsMfzkeNPmomtUwf5viVbXGF1eJvWPifH%2bUemFK9UyvZDWSj1y2wMN%2b3V6cBeDBn75/fIJc0/vRhOFnEAJotsMdNlQRAvtsXzYH4SAMlKH9OH4Ev1AcFmlWlo48byLPpLkIY42Dredi31/zNRynvUdw/sQQk2EtyLoeHH9X0hJ/TdISf1XY9UMV8v/ekATBJZQzjjaI2Z0hcAk0UcgMminwbAUDI1VHnipMC/K9PDdK3dFXzDNmobYvtyO2L5nKkvZKHGJM5AGuFDOgV0TCeDTui4eudxvPfvm9CYJoobG40hsU1U6LgW8zO8l/gwvtcPJvEAJomsfxeApF4ftFzpHSq6wN/1LIM30t1sxzqTK7%2b7Z%2b2wPmT6EW3btLbYnYSTUYklvH2AczH8pxf7MU3GJyz7hFbz65N7/OATkTWeA2KFJ4ttQ%2bE0FCe2QVOYmkI7k1E6GLcJfdpJM%2b4Smi11QgldLmhOt4tPrFxMERb6fl0hrcXAdKsbtw4AsEYVXMHvX9iU6WX3L5Tz%2bxciM6kgSNdal3A2wvZMOmKFdyDmR8VXpp3PFl91CLwP0wp4owntR9U/bvGxfJwwpomaHNtEnf%2bw2XTuo2bT6XEt5uqJUjcY32pmcwHGfY4XcQA%2bFtnYOGKSyAZNEls4GGIOBJNiM%2bk185olodnvL%2brmxH4JX21K6vcx0SOywQbAaqV/Ed%2b4zUz3ALBeHbw6NLdNGteIDOMdpj03%2b8c%2bzP067ZNvvlaOCaIqMDi6UgePqMJDRlVyYjSyCodiGo2sBY5pMB4br/wcfNBEWT5sokxjm030BIkLfNzCAfi4xcw%2buQk8hB97zGkJ8uEzv/hed9QSmTe4rN/rXi73vc03ay9udjKSEGBT2C1qO1989UZvRr1gs9ZVthWhd2xD7Hu/dZs537rNnG8lIOdbCcjJRvGcXAzbtQ9DcvZjmlgegmA/quIXX4E9ESENr9I9gvB%2bvYFd2Oh6w773G4z336szsEWTD5qo9z6WesDYZhMLYGyzCR6qLE0SWZdPFtsC8e12Ymq7nZrW4aCmSxzUjE6amtlJU7OlTkNCl5Oe0%2bVio7X5PQMhXJHF/R%2bL%2btxXk2SeL5bIPL1L%2bty/WSb3SVJMAKxS%2bOdxDRiPIEXt57f0%2bEds0Pi%2bSdW6P9usdbnTtA7fNsTmzUAs3p0I5c1CDb7dGOHOwfB7Z%2b7dZVxlBustdCi8F9V8t%2bDXy7H/N7wS2xBdqds8sgofwUHA4ZFVeOjbtcSzzPV79WTe6HrDFzH1hgheNWLHdnrAh82meA6ICZ4osobyGeXqSSLr53FimzW%2b3UZPabfT0zoc9HSJg57RSdMzO2n7LKkzkNDlZKO1eT1cKr2g170qSX0PLOp1H0ySeag1JgCWq%2b%2bCZXLfRFYSVAF4jTIArdcEQ/hYISqVfMhs5FjGwlH6n10r84cKle7Qtf106DaN9Rk%2bfxi132QFORi2iU%2bo4GwU5Rb/ahk6%2brVy7EFUpQ4Mr9QF32hxgJFVeMafS8W7dWTWH%2brIL0bXkxG8SsR%2bJHGD2CYqngfCLmJyh%2bNvUoH5rQCa28On0t0DZ5eR34DFyjtgYa/7xuI%2bjzxJ5hnHe4bQVf3ex3azJKv8URuIL5juFGsnlmm/eMxYA771mYlSw/dZXGAPqt/MhdIkvBvlt428XIYaXy3DAq%2bWYr/7fbH6F8MrdE0jGy1gRBWe9kaVfs2b1foNb9Xol7xdS3S8U0s%2bfLee%2bDWvErEfdAyAMY0cgDGNFNz8NfeLtwCANF99CXV%2bAaCqgA3q/wZAIgAgGgBIAgD01V0AqQCArF4AJUid7KRnddK/mNPlss/tdt2b1zPQtqDXnTq9uo39bCnfi%2bDK736mC8V3p/xRKfhDxjawccA6lS80TWuH0hErtF1rgpgQmguazCNzzW6QhRo2D8ULWYiBl4BWF/h9KVr6SB0qsHkjWmkQXan7ekQV/qc3qvDBN6v1g2/V6D8fVUtg79SSbGnqvToyNrbdBd6vN8ZztsLIqACfQVoZNWCtf7zYzrrDaR12aLrEwRVYO2loltTJu0MnV1/oop9LkDqnJkpdzz8WH/Cegas8e4eKriF80BS1Dn8IkpWBxd9vz3Hdag8DIoQPoUfuNvvADtS0ZSheSEf4XCeyWHv5FRYCsveVUnTjq%2bU68Fo5Zn2tEnn%2b1XL1L6PLdc8NL8N/FV2BP/9WDf6vb9cQYZxKEGNi2p1gdD05hQcS%2bl49yRhNKKaBYgOoDxqN0IdNFDS2xQyNazYxnoJ1j5%2b0MoAs0GSxlYkgGTCPie78Hk/I/J6B0LndLsEcqQtK7HIyagLN73ZDC3oHoGVyLlZYofANX6v7HKxS%2bhfzYGDONnCh9BatkwWwFaFfzzQFmf2OG1ggiD2Ujygh6Le30LD/LtEe/58S5MHL1QbwShna9WoZ%2buZf0tl36rhtcm/XkjHviZ3g3ToyjrmObsT%2b7jR4JR8J/thjab/vtdXYZ0x3ajHfr3wkAUKNH0rT2AR8vBC7w3yf2f36qCGYpn0cOvSft1XP/neJNuK72ACFR1Sh0MhKXDCyUi94o0ovGFWrF4yqIVgAo2qImHdbrOCdOk4C3q8xPvt%2bAxkW22QM%2b6jZEvZBKxU2ttEYNr7FFDZBZAub2GwKm9RGhU1sd4TFt9rDpnRYwuLbzWHTRc6w6VJ72DSJNWymxBk2u8cVNkfiCJsntYct6HWHzZe6wxZ002FJ/QNhi7t9YUl97rBl/QPP8s2YN1ciDxgvwRnBft/Qjldoi3ZgCMTBjVofk0c8SCcDYCtCF6ar7WE8BAj6r2IEiizRPiI3vJJgPEMI7yGg1yvQx0C9Wc3tFH2zWj/2XfEAeLuW8L1TS9rerSPp9%2boNjtH1Bsf7DUbHmEajI7aRcnzQRDk%2bajY5xjabHB%2b3mB3jWy2OCW0Wx0SR1fFtvOCIE9sc8e02x5R2u2Nah8MxXeJwzOikHTM7accsqdOR0OV0zOlyORK7XY55PQOO%2bb0DjgW9bnpRn8eWJPP41lkBWCrzLOX7lTC/VyGEzyMmbHMxeUQgb4Pa92%2bpmoG1Wc5BJo/YyatIKPf0i7UMBMH/lCKCl0sR9r3flyLQK6XoE2L3RpWOFZ03KnUvvVmtXzuqhlj3dg0hfKeOSPlDHSl8r84gHN1gEMY0GIVjGilhbBMl/LCJEn7UbBKOazELP24xC8e3moWftFmFE9uswkliqzBObBPGi%2b3CKR124bQOu3C6xCGc0UkLZ3bSwtlSWpjQ5RLO6XIJ53a7hPN6BoTze9wpC/vcwkV9nnVJfZ7kJX3u/%2bSiSa4alawc2sQR2JiCfw6S1Xeee7QrXuPxbtIONHM75L0hT6Wrb1TpoP9rxxKZ%2b7tNHIpH%2bx3fTCG/Ytxk1VpV8K316uCRnR4ANmq8i/n/k4CfYvH4IwiMOoyqIeC3awn4nToS/kMdCb9Xb4DfbzDAMQ1GmIkNPmii4A%2bbKJgJlce1mGEmZ5jQaoE/abMybhOeLLbCcWIbPKXdDjNVJaa0NkPigD/lq9CzpU44ocsFJ3a5YKb3wESNC3rc8MI%2bvuTW54GX8E9%2bCV%2bWXylzQ6tVQQEPYf1qZeDBWu09sFYd/HKdOnj0%2b1Wn/wX/2oingu87hQAAAABJRU5ErkJggg==' /%3e%3c/svg%3e) قابلية نقل البيانات.

قابلية نقل البيانات.

- للرعاية الصحية والتكنولوجيا المالية.

' width='140' height='146' xlink:href='data:image/png%3bbase64%2ciVBORw0KGgoAAAANSUhEUgAAAEAAAABDCAYAAAAs/QNwAAAACXBIWXMAADLAAAAywAEoZFrbAAAgAElEQVR42s17Z3gTZ7r2SDKEZFPZk03Yvie7SRySkAKEkMSAqQkpdFOMwQZTDBhTTbHpvWPA2JhuOrZs3HuXJatYfTSj3rtkTCeAn3Nm3pEwm%2bz3cc5%2bPz5fF9cMr6a99zztvp93MOyf/tYqTPR2vdz4zPgOleJvO1WyuN1qyaF9apHsIN7mOqzhw1GyFY4STcFMTQM/m6jNzyGrk08SlZ92P/ectjTiAllM75/XlmAXtCXY/1d/y2VebLncgf5zBbD1CjT5bL6ItVGpHbpFhRduU6keZrjtkN3hgeM%2bK2SY1XCIFMFhvPVJllEEuQEcrnTicP2WEnKI6q5TZCX/jLY85RJZ3Ct0n/PaEjYNCFmC5WqL/4/PVGc6ggGg/QZzBrvJfJgd%2bq3JdBCTWbdiSls6/X%2b5bTOmtG1g4/Y0DmFfx9ba1tLjpH0dprWvCV/T554b3g%2b457A73AnomktlvvB2udzNXqu00T%2bkKQyFe1w3Yb/nJuzQGWGbSiXfoZIf3aWWxu5RS6L3qYVfH8TbBhzGeUOPaJonH9M0bTxO1FdnE7UP825K4bq/Dc5qy0znyJKllxkgzmtLIqjtWVX1vwSh2pRFbysMJ7Ba8/HwxBvsWc8cx7PsxyTWbZx/Pr/4yRFq4uFxnS0Vc7nm0/sO5wLM657P/sVNl8r82C/dwXhlvcJwc4NSl7lZRUT1O3T%2buSzqOFH3XjZRuz6HqNZRIHADrXCeLBHnakv%2bSINAFiMQ5GW/AKHMcIreVhqzsUrzKRa132g%2b/HGz%2bfD7NAiuHOx8yymszbobk1h3hs9T2tM/1djXjybsaz8JjZHOdfT5vpuJzOQXsUK/Bd0JX3a44/tiaW7AUqTIAhZLb/ZaJvMcWyF3lq1UOv5jVpEPS5Wb3gydlIbbsG0qVcQOtaLHTpUsYre6PWKfWhxxQN0WcUjT2iNDw4s4RjSHkT%2bhqf3tSaL64Cmy8tE1dxMFQmeutng09VsuA0Iu7Q4oJpQazobffL0lm37YWtPxlGb7cWg0Z9xqshz6CzXWbDnI9plT6GPbrdsmyaxbVGrXFgg82QukMw1I%2b1qJzp76PfU7wYBgcy4Jv3WPa17qgzsLIehJ6GQm7qcfeonU32c53gkbvQAr5M7hoRPWK00R6xXGns8bUzKIFk6mpjF8/EmiatwpsrLziqMezmuLu3K1RSMYEOj7niNKulnASYxvz2Cs4MTyZvdZqDUd7%2bJ7TlAgfEaNt1r296C2QsvuSUTHATDc3g8y6xavwrapUmVLv%2bW8sxWcnRtBa0/9kTrO4FhFH%2b%2b0JrEdrkVX7t5ZCl7X/CdBbyJgC6VBGqEkie/lJGnHG8ky/6ilMu/k5CYPPb5Kbo8IAyHXvrZRqfv9ZhXZZ4sS77NVpeqzQ63os0st7bMHF/fZrxb%2b/iAuDFvMEU1LxGmyIoIB4c%2bnyArTdXcj5JLF7gva4j8zIITfDGUBZYbTbLR/ZhO/8xrUO85AtSn7cZPzBNSZj34cOrbVsu8VgWWvnug8AmLrjjKZdePr1LjMtvFPalu6wn1vG5COtbzQ8XrbqpcszpSmh0/WgD%2bQDG73wi6va14X/eN8if%2btBe0BQ5I0%2bChJ2kH7WqL8Dmul3EE/zGqF7c%2bpCuvFtQqTNU1p6Nqk1sMWtRa2qjWwHVfDTlwJu3EZ7CdlsF8tDB7EBTWH8davqHMP4m3sU2Ql/QZyNFXfnCIrH1z3NEEuWVJDv31dOes8UYyd0RRjxfpzWKnpHH3PEsO5rFLj2a4K48mmKtOJn5tcp6HGdLxfOACaD0YKbAdA7jsMbZY9k9Hkt9CBVmnbsMJxdydo7Ot9pGPNG9SYyba8t8mxXGZxpvhszsX5DteiRx7PQpRn5kn8h1JMAEmym5AkDQ5C7uCj39wyqfsvK%2bUO7VbPY0jTemGtwuRPU%2bgdG5Va12Yl4dyiUju3qVTOHSqFa5daaj%2bgk8MJrwEO4oL7h/HWL2kQ1IIwCCeJqpQLtka4bKulYkIskxbDcaPYcA5tjed/U2zM/V2p/vSXVZYzyBKM2WEAmi2HI/n2DBC7DgHfvId2KYl1e08ExOY4y%2b1doLal39LY1vcOnWNyLO%2bpd6x83epcOsjpSQana1EXliDy/yVR7Lu5RPsY5ksChxiLYKfIvPRDpci8GWl2gJVyh2u13DYlVW55e63c9HaaQv92ukr/9iYl%2bfYWJf72dqWqz3aV4j924%2b1D96rFhiyXjgKhlrrGfkLEytLU0S6Vjdf2zCGqlXSKJEvLqLHTukr2WXUBVsIEwWLjeawR34f29eeGVVhzodZ%2bDipNOWEA6k1HIlvsR0HoOgKt5n00ACLLLhpkqXVrgun2XlDaN3aq7em9UU2whm1zLqGfwexYNsLuXQY215IuLEHoi1uAP4BEsR/mif30G0sU%2b9lLZSgwJsv8eWutAMvkbtHzBsHd6vacTJcB9uNCItdQSY/tUUuwE2Q1bVUniJr0y24BnCIrOs%2bQpX%2biQSDLWEW6XKzEiCygyHCevn%2bRPndImeUCVNlzodx4qt/TQulYZJMtE/iuTGg2HxpJjQkse2gLEFu3xxtu7Qe5bXOnwr6pN%2bMeLKNjOX1No3NFtM2zAizOpV3YbKH39CIjwByRT5Eo8tMIzhH5sCWyAAdliMDKVAtAitz7eJnMfWKl3BG9WmEblSq3jFqnMI1MU%2bhHblRqR21SESO3qNSjt6uUa3aq5N5jbgvsxcXXqGvsUstY%2b3ARlk3U0v6dRdR9kaOtgwu2ZjhFVk6lxk6Rlc8UNIX6C/SxBboLQ0otl6DSfhFKDWfCANSasyIb7VnQ4jgOjabDQ%2bnAaN7fE1nCzgRt50Fot227JbNu%2bS1jFSy9YyV9Tb1jVbTFswrMzmVd2Kw2T8tCPUC80HuR%2bjFe6KMfZJE0SN9oquQ%2ba7E0cHWNHSDNCbDO/ADWm%2b7CBvNt2GS%2bCVstAdhu8cFOiwf22NxwyOOFI34v7FTJZXvUkrcRAFLWUU0TlknU0yZ4TNPQO4uoc17yCCGHrNpEB0iy%2bhkA8vWX2Mx2SJH5CpTbrkCJ8XwYgEpD9js1pqyHbf5TUG86Ek%2bN8S376Gu0Wfds0t7KAIl1R1Bi2/Y6Ex9YOnsqfU2tfU20yb0GjM4VXVicwEPOJx/DbKGXdrrZbR52gtCLMSDQDzxX1sFeLA0uSJb5C1Nk3vblcpdwpdwhWi23idYoLKJ1SqMoXaEXbVRqxZuVmrKtKtWq7So1HX13quXhNHeMaKKvd4TgvZSpaVReDsohm6yhk342URvRHYA83VX6vOu6q1Fc4zUotl6FG4YLdBosNOax8sksTqXxhFTUeQHqzMfk9aYj/RvNGa80mw8O51v2GbV3M0Fk2VVEHd9iOUpZBUbY19LXJOzrhulda0HvWPUEmylwGxOJRzCrzXOU%2bnFWm5c9s82DLWYsYLEsyPrfkqzd6nb6hrvxdmwvLqbqAnr8EC548aimWX6pQw3HifpzqHyufwaAa7rr9LlXddeHFzluQKmzALj6S5%2biFHmWdtUK48kfqewgvn0JKHdoMB8xi7zHgbh3CviWfYE26553mNhAXwu3p4W2o0y%2bDWBwrwVsBt9dkajrgjiBhy7KZwo8bGbiGBMQn/IFuZezSuVhpSuMrI0akrVJRrK2aFSs9Uota6eCYO3VCli7lPKwKacrdTR4u1QKbLdagmWoefT/Dypbf5OB87TnvErIJBrTkXU0PuMCV3R59LGXdXl9rurynNd118h83ZXXGFBY1cYcFgNC/yrjCW6NKcvX7MymQLA0mw%2bd4pn202Vzq3U/CwXGbZjKlsZCdUL6H3F7WpCwrzNi01pdB%2bdqu2CmwGON47voiDmT72bN4LuxeWI/fUKiyNd7gSRQt7A9aEySBonF0iCZLPOTKXIvuULuIlcq7ORquY1co7AQ65RGfbpSL9qg1A6kzt2g1NGAblUQ2EFcQO8fwIVfHCbaINvSDkc1zVOYqvEXrO6aPh9DIOS/dkWXRwez64Yr4d%2brjDlh96oynHizxpz11xrTsVdDY3xm8u3u3ZiIIU4aWxq9VdnSf6e2pf0HNpXnGhMrCkCcpANiBe6x1I%2bxAjcnlA6ZbdRSI8AKqh6wA6x2AqyhAqILIN0FsNENsNn9BLa6H8E2133YfxsgXaFfhCi1PmKrSkXflCJOaCvamOUk4RDO78zAW%2bg3dRhvfcbV8gz5IRDC49cNV1EANB8PH1dpzGFXm088Q29bLIc4PDOafKP9GMY37aXHCdv6EAhP7zW50dZraqvLFq9%2bADP47mo68rd6WLECFxYrcmHzJWFXiJovCSxc0B6YmyQNJi6SdiQulgYTl8p8ictknsQVcmfiKoU9cbXcOm%2bNwhwzn2%2bjb7JaZsa24WYqHjDuIHt9t7rdnunUwQFcWMPECNZBteCZt3%2baKMEANjOKUjEnV1sUtpBcohDL01/GyvQnUc2gP0fFhYgy4%2bkeFcaTnEpjTggcrNx4MnxNsXVHeL/dui1CZt2CrhnDcy6YKb8DsUI/zOC7JlJj0/nucFBaKL75vwqCa2SG8P5WlboHI62tO2g1wH6dgqoTxlBje9XiZ8w/m6hDWUNdj53U1oTf7hlr0zPXv6TjYtd11zi/du9y4ylOWccctG/KwVrMqLJsNu2n0uUvBZEYnlMSp7wH01td3mk8dx8ahFZXuDCiWONcoe%2bFRLE/e57E375AEuAvbA8KFkmDgiWyAD9Z5pekyLynV8icv6POWSlzsLoFQ/o6W5R41FaV6s4BmwV2quUNCBAla5tahR1S8%2bljjxLNSFTR1GOZWuQWp8nyz86SpR/SIHgE2IbaYuyKNh%2b7SiI3KSP3sG/ocweUGM99X2Y40x%2bM76KJ688iLUCLLKnJfCg8cZFlV5TYuqMfFtPipAdjWpzvx/CcD2fKbsP0Vrc4lud%2bjbGEHrPaUGaIF/p6zhX7mhcRP8NC5W1YpLoLS9T3IBm/C8vJB7BU5rudIvO%2bixQmLytF6sLWyK305NMVuvc3KUn3HosNaPKkVP6FsYgwUIfViL1mahqxHLyc3s8hqleeM9XDGbL87jmy5K8MeWKH9MJrumvT8vWXiRLrFRA8KAOKN5QZTssrjCfHdweB0hXDwdGyNw3vOAwiy87bobfPYUCYNJXvAWQJbsUMvuur0ElxAk/EyBodEw98byWK/W/No2i0JPDWQmnwd4tkHX2SJMGXaCYpC7CXynxh01yjMA9drzB4tuodsFVrhs1KfBTjFrSb7cElWDcNAePqcxkraEg9a22FHLL6Sa61AU5ry2lBJFdX1AOlyvypJd5yKPeVQr7%2bsqtQf6Gk2HC%2bo8F/DZr8l6GcAaHKeII%2bvtGwP6LZfDhfHsgEgWXvY5FtD2BT%2bU5U8vJc9ANPaXHGxPCc92fjD2E63/V4Bt99YKbA/fbz%2bv0iaSA88WSRpcdKuX1hqsJ6b6vtFlD6YrpCRz/UZqWGnvx2lRLbqZSHLeAo2US/qQxNy9ZcvxpyjK2QTdQ%2bPmNqgJNEVVgQOU%2bWvnpJW2gs8VbCVf31kuvai69Q41xdbp9iw3lZczAPygynWsNp0pzzm3rT0VbVvXPQ5joGPMuBLoFlbxc2pRkB8GOtlaoJkDs0O/8%2blefkxROPIYF4DLF8t3umwL0/TuAeHLpgvNAbkSQNsha2B1j0VhoMT3yxNPinpTLfnGUyj2qd8S6kmW5DqtwqXaMwf4BqA3342G0qdRi8Q3grdkTDYzNpMfOIpuXOMaKpJlPT8PNpcwucIGv6dZPYIy8aSiHfXg6XtdxJ9OT1l3sxRGpZQ7AASg1n/eWGU3RtU2XK6l1ryhTXm466G80Z15othx61Wg8gR5rS4gw/xFTGHSY3OnpN5TmXT2t1meM1j2CeESBBcQfi2jzCWW3eT0NlM7VdwHCGBZLA4IXtweJF0uDdVBvAOjvAMpnn5xVy5%2bZV9SgorlcYw9llo5L8hQWF0uFBddtL%2bxXCl45omgYc17VCjpEHWURdGICzZGnkBUM5XDGXw0Vd4QhUM1zviYC4FFfjL4Riw/lbpcazvZ8yyJMR1absV%2bpNRwc1245Cs%2bVQV/jGlCXEilBzJKbFGX5DU1udr/03CLOnt7qvx/LdHYnkE4o3BGYJPO8yGYL2r3li/8xF6nuwzAiQTDyARdKgaonMvzxF7v3P0LVS5RY2igkWbL1C/4vJh4IgBcJl8yU0hvOGZer4kG3kQ6amIQzAaW1F5HlDJVw2V0JIZL2iy%2b%2bBiNSVhCp/ERQaLnQWG3J7o7R4ml1vPoyUZnPmCEpLaDRndD2bClsclAWE96e1up4hKDP47sGxfHeAAiFO4NmEgqObPVMY4MwV%2b1VL9F2UqiRbKAkMnC/zvxA6b5XCyV4lRYXRKpkdW6Ow/mr8OKjhY4dwPuMOfA4aEww5ohVClqENjhFN/Z4qzdWRZ/TVcNFcDeeIEloQuaQt6MlkhvgKXylwDZc6Cw0XeiNafZlVY8qir1ljyo6ut2VDvflo168%2bCAXCtFZXyAJYYSBWiKi0iM8lHlPc4VTo%2bDkiX58Eke9uEvkIEsW%2bVfQY38tKlvk5KTIPK1lsQWRK6sJWKpzPFUz340I2UzYPOayVwDGDCDI0LWEAssmayNP6ejhnrIXTRBktiORqi15giNScMm855Ouv3uIaLv8WAXCFVWVEJXOlMSe61poDtabMrv/rg0xvdT%2b1imbHS9NaXeQcOjB6skPHzG7zvp0g9N5ZqHkIc8X%2blUzpTIO2QObHFkk7/sdV5F61iH7YvSrRkINkOxwxtMMhDb9ft%2b7TO9lE7YMLDh6cJCoTUH1QxmYsYXOJrwqu6a8H83RXX0e6wjVWhfEkGzHIU9E11lNQbcrqeq6HmdrCxIYmGxUYSSooTm91nwj9PqvN84fZbd6uheRjSBD5aLqVIPJx/p2G7W61hI24g2TIPkIKh3RSOKBpo9PgPlLIOiARsbOIesklr5iqE5QniYovz2lLXjtPFI%2b5qL1hLg3WwRVdfgEdL/By7Ko%2bDyszop5DmeHMsErzGagynXjyXA8zhQFgYou115QWJzkLfwRTW100ABObHBR1fiGuzdMyR9ZJSWvTmDTJ/ncA2KmSsdFWPvyAiYTDJhz2qUWfMoGxByOtjT2hb4bLfgmcNTZQIqud6j4VdfDgovaG97K24K/IIgpZTK8h1HMYVe24CJTc/lwPM6nFTm/HN1l6TW5xkHH4zzCV56QBCMWH2Fbvi3ECz19D58S2ef6tlv12pkTeplS%2bvUMlt%2b5SS/G9atGrqHyWsbKJBjYDwidZRN3VE0SN%2b7S%2blgLBcJYsPX6eLKYbsRfJGywmRWLFhvMsRmn%2bQ7HhnLfUcEb3fAA0IwuY0GjrNanZQc5U/wwxDABTWpzsOL73GS4fK/D%2bP1m3sEutYIol5cvblUral/cS0vDvWQwIjKT2xgmy%2bo85eNVvwmyRRG%2beS17FrurynmnAFhlzexcZzr3xXA8yvhFZwI/19l4TmuzkDNVDmNziOMGU0D2ZFLkklu/2zhS4Y5G05v63XGAPLg%2bBEAZ3LyFDEzc0YKSrmiFODexssob9TytSOLlkEQtpByVYrg614Mv0ZzBGU/yf6ZzjG2309qc6S6/xTXZyuuoBTGq2MwA4ezCuUJbkBogVeGgaF8t3h4NggtiPzRP7QimTVprmSwKcBe1BdlJ7AGkO7QEsqT0YvmeaQot1qxg5m5VE%2bHqblRqaQB3RIH3gAC7AMnBexFFNc49MTSMnk2hEeoKmkVKiw9ehAmFYcdJfjcjXX3m%2bQP1TA7KAH%2brsvcY12smpygcwsQlZwJRWBMBUnitvjgFgOt%2bdx9Bo%2buKzGXeI43uxBKH3FzccLw1gSQyPiMaF1D6WyhRKqxQWbI3cFn67abJnC6htCgW2S93%2bq5M4RjRxziuuh6wkvBDjPFmMXdDd%2bJ9Z5w8N6Mbf1Zt6/dhoI2MU92F8I7KASS2OHkz5zJ1jBJjW6uIyFsGJYyY/q1tMmCPyvsTIaxMWtAc/D40vaEcC7FIpAnuV3MZaJkccI12h%2b2KDUkev/EiTOrAkVRDboZBj20kN4y5tEQdxweAMnDfhqKZ5UJa%2bHhEqks8qFO7HADYi/qAtZXezhuhr%2buufPycAqJIb22Dq9UODlZwsvw/jGAAmNiMLmNzi4CYYAKbyEAAhej272%2bTjhb7kOWKfPQm/DyucAAtlN2Fhe1CcJA2OYtyAnvAKuQPbjBsYLcGydqPWCelK/f0NSu3fkEsQ7G69h5l7cbE%2bwyCH850WyDSIKKVZnUk00i3zIyQ/pCqFz7mgvbG5yFMFV3V5954LgLH1CIBva429vq%2b3kJNk9%2bDHBhsNwIQmZAGTmh3c2XqgsgOXyQ6cWQI/NluI1KTZbd6VSXoAqhE7R%2bTTJor9N%2bZJ/LeX6p7AEvVdWNgeoMWXRe1%2bTrEln3EB%2b/o0fRDWKCxPNuqckKbQ04LIZpWmB6MlzDhsN0GGTQd71WLbAVxYcAjn%2b3PscjjjlMExTeMklC3qUWveUNHzHFl6I99VCxd1Nx5d0RU8Xx3wXa2Z3o6qNvYaW2chJ8ruwQ8NVhqAcY32HsgS7NxZOoApLQiAyS1OzkyBm8X0Gf4aJ/DcTFTfpwqlk4tlQTZyB/878yR%2bU4oBKAAKUDcarUtIkXl3bqDkd8IHq%2bW2x%2bsJF6xVmvp1C4SvblWpzQdsVqoPeWO3ouVFmkOo2948hPPbT7lUlCUIQtJZlqbu5ZNklZDbIYSLpirI1RZ3XdQV/rIU/roC0dSvy3VYVIUeG1qhx0bXmFkIAPOL39ZayPHSu/B9vQUB0IQAGN9k587UAUxudnAZi%2bCE%2bguxfPfweMUdmCX0UVSaftNzRb5eDGfYk2IGWCAJEEvbg%2bxlCrQ0J1nmO5Ii895cLndWrlLYf15PemGN3BIGYJOKjNyKk7DbYIBtKiX9pvfi4hdRVmhLyXHhkKHh%2bY9qmnqjOqHmjRNEteAkUWU/Q5ZfOkeWPrqgK37WAr4uR5MfXK6j9tlRZXrsm2ojNqrWggCoMr84ptZMjmu/A9/VIQB%2bbLT1QJZg487QAkxkAJjYbOfMYDLBdL47Ol55D2YK3D/H8V30JBKE3h4MEKlLzQDzJAFTUnsg7KfJUt%2bLSZJbvVKkngEr1T5kCQpbGIANSl3kZo0BtpN62KpUjWC60D0YIhWX5dBQ5OnWYbwlLIhka6o4x1UNvzlJVg06q6%2bCc9rSX1oANfl/9Te8howYXWsmfpTcgW9rzSdQYESq70%2bNNu50EoCyBMYiOFQmYDJC9CzFXUpa%2bzmW76YJzWwGgASRb/0SE1ALNAzz2ztoAJLa/azVakdo8eaw5aogrNYEqFUq/Z7WCYbIjbiJFlk3KTUjGIW5B0OkEo7ZtXAQb%2bs8rBHQABzVNLFPkVVsRmkecUZfA6fJ8q5/sgAdNqTSELKGpKgKvXBopaFxWKWhMbrK2Dii2sgbWWO6M1YQhDG1FloP%2bL7eQt/0xwYbdxoBMI4BYFyjnROS12J4zmiq8TKd73o0g7GAWW2eHgxpWkct0Jgr9hkWSVArbraQWqARXro3ZJmqA1biN2G5zB0GYJ3SFJmutsBm0gobldqRqGRW9UQEShp/xK6Hfbio8wAu7M00X1jZRA2HacVHn9LXUYszngXgK8YFvizT/%2bbrcv3DYc1eiG5yw0h%2bEEbxgzBaEIRRDQ74ri0Io2rMq%2bkAWWeJQEBYuTGaLqAsgbEITsxTAIbPlN%2blaoQH0/iuvkwXuicDRFqSASgabZrXjhTlBJGPElbZSGXuGLJUeQuW47eoVSphAFIV1sj1uB02EFZIV%2biGMoHxBcYS5hy2GWE33n5rLy7%2bLSO9s44TdWym6RKdo2ugaPSzAAwuQ%2bY/uFT7yuAynW9IgxO%2bLtcfjKo0RA2t0I8dVmkYM7zS%2bMOIauPwYTWmnggAtJRubL2FOwV/QqVHLlM8cSa3oN8mtzgGTxV4YbooSLHI7%2bgMQCLFKa7Nc3KBrovKDto5ElQHxAu92EIpigcLpYEhi5W3IQW/A8kyfxiAVTL7O6ly24NNRj%2bsUxjoVdCbSTWbsYQth%2bxW2KWWBXfj7a%2bHVqkcIxrZTJUYnaVrpuT2ZwH4shTV34NKtS9/War1DeUF4KtyXfy/igmjakzYT01OFmMJ3En4E6AsgbEIzqRmOwvVCtZXJ7c4TLHK%2bxQArVN5zs%2bn89y/ncF3z5gp8ATmaymh1XuEsQj2rDYPtoAJiAsk/iFJ8puwRHUHFsuCdPxYouxkzS63s1bK7aJNtruwVmFWr1MYojbIdb03Ksnvt6g0loMuF%2bxQKeiCYhOhwXYoFdgRTTObab4My9S2wHGi4VlB5IsSJFMPLCFfHlSq9Ue1%2bGFwmW7ur01%2bWLWRNbrKhP3ATHJMrZk7Uf0YxjIAjK2zckLpkMkKs6aKOyAOfwTTBF7KHTzx6ocwVwuUvqieKfC8wrgGCy3VQwDMF/uHLyEewlLiIbWG8VMUGFH8WCFzjFmtdMIWx31I17qpxot7h9kN%2b9xB2KLCnVtVqj8zHSj6mhl4uOcwKsskgiwd79k0OJABYECx9uWBJaT3qwYX/LdVbBpcpn3vqzL9wG8q9J9Hleu/GFJpoBuVwyt02JgGK33x0TVm7njVYyo90gB8W2ehXIBRlFBBNLHZMWhyiyN/SovTM5XnfDKt1aWcznfvmMFHfciZAqQrzG7zUhOn9%2beJfG/NlwSMCyQBRZLE/wqS4DuwlQo7PZmVckffVXL7hVSF1b5WaaZAIDcqtRmblGQfpmpk2vJyqvGCVqjg/N8fxltdRzQtxDMADCgm6QP6FxOvDigmHw2qtsKgUm3X4HI9fFVhgG8qDRBVoX80tNYKQyr0K2gQqlGjY2SNifuT6hGVHbiMRXAmNtufrkNocbGf7jvemNLifGtSg7nn095jaPI%2bquGClvAyVDlR7HsxUeSjJ79I8bRVHwIBAWF/NQt8h70AAAqxSURBVFVufXulzPBiuFpU4UhVwuXY9lD7TcP0HnDBawfV/FexvlzUmuqbh2MfFeCcjwtxdl%2bumtO/mLgxoIS8NbCEDA4qJTu%2bLNV2fFWm6/i6XP8gmueHIRUGuoMZXWWkzXFktYn7o/IRjK410wCMqjUzpm/rriyxJzPd6G69hojYUMks8GIz%2bCg4zmcWac1nCFL3ya/Eb2LpNpyZuIO9qhtlpn1eqeVsUhL0eWlqPbZViVhjBrNI67CG96wgQk3%2bX/19XqTqNbhQ/sKAa7qIL4vIVweX6TTDWoPwTYWe/nxjaKWhB2MJ3B8UP8OoGhOXsYgwT/%2b%2bwYpNanIw2oKNNb7JHjGhyd5jYpOdCpQInCZ7WHtELNJNbz/cV0dlBc4ckZeTXovAmSP00uLJCgU6ZonUT7XjI5bJ3T1WyJycFTJ0r%2bVSJ7ZC7uwmtCIr%2bIgL2G61NGKPWsLBPuTiWC5sRzcrUM/5uBDP/eQGnv3pDc2Jz4qIzP5FxNEBJeSxgSXkkUGlZPaXpdpAVKObSo%2bnEADIAoZVGrlj5Q9hRDUCYEQ1AuC7OkSkvq0zYWPrLL8qXlBAhPebbRR3YHoSLiyOYZOopHY9c948oZfqR3J%2b/TsoF2dNO3qxK6R2bCNjBRuVBGuzUv3UYj7goggZma/%2bz74Favik2g6fN3hgYGsnfMHvhEGCWzC47RZ8LbwD3whvw1f1ThjadgsGl%2broBTdRjAUMrTRwv5M9hOFVRi7jGpwxNczkGTaJdEXbKz812oePa7LHTGiyf/EUBJROY3moiTKj1c2K4fuYxovnq3ihtz8iXxZadJ0v9mEJUuaDD1nnC0tkgSFL5b6YZTLPN6ntqDhLVnSw1rcpsKf8Qcvu9hXcmJ1q2RdYZL6KHnw/T/WPD7iq2x8W4vBRgTq7XyG%2b%2bJMb%2bMpPbxDLPy/SLO9fRCz/75iw/IsSMvXLUm3yoBId/WFEVJWRPn9IhZ77rewBRDMADKsyIguoNT3VFeosy3%2botzonCDuA4g0TeC6Y0GyXTmq2f9sdBKoblWlEk58p8KTNUdymVrI%2bjBd6/8YQqfBEFkgC8UnSoCmFuA/rqS9dNJ3Uwm5ihcxJ9ydSVCiGpCn04XO2qNTbaBqtlt/H3s9XsRAAyr9H5qtuf1RmhL5c1XfPoxMMLtVhw6oRVY6q0HNHSx/AsEoDl7EIztgqE1UgsZELmFMnyO/DT3w//FBv1f/YYCsd12i7PUV6G6YIgzCpyR7VvW5gWOQmikbHCTyP58hvUSB8%2bk8d6bilBoBk8hFVI9gWSYMlyTK/b7XhAawzP4TlMkcMI6/Rx29sJ1/coNSV7bI4YatK/Wi7WgXYu3nIAt7NU/39vTzVnb6lBviAq6JXin1eQv6qeDhe5KJSJocHgA2tMLAYIsUd2X4fhjAARFUYOKPCOoLpb6NrzZ0/tAVhbJ3lxNhqFIV/bLD3HddoM8bI78GEJkchnSJ5qNEylefck6DtAmoNY6zA/Xh2%2b02qWgyXwvEi/2uJYr9liY7%2bzqFgnthN6wtJ0uCfkmX%2b9jXmRxR5atvcUISyhcz2yjqFUbLbfQs2a0ywSUl0bVWpu7B/5CHd/R95infezVPeiizWQ2S%2bKuHDQmWvvvnKtz8swN/sV6h%2b85MC9ZufFRHUv7f639DQHZqBxQQrqtLIQkRKxx3Rfo/KDjQA31ToOaFMMLLGNPy7Vh%2bMqbPCmFrzYIYrvMCwyN0xyocUjSanNHvY0/jIDWJanAem8lz3prW66mbw3Q9nSzupijEMQILI98Hc9iAsVN2jOtITEY0O9GJWqCSvNnVR5Mm/XO6m2eBqqfX1NQpLyzqF0Ziu0JdsVOthk4rowv5%2bDa3mfueq/P1/XFfAe/lqeD9PGYjMV9n6clWODwvUjo8KcEe/QtzxyQ2N/dMbGvvnRYSnfxExneYNZWQE4w7c4ZKnAHxdruOMqEZxYES1Mfpbvp9ikD%2bPrjZ9zMQD2ix/qLemTlE%2bpERW06Tmp4XNpEZnz8lNttdieK5vZrR50UpW/lM6HC/0Rs6RBGGe/BalMY5gyucejBXErTB2UeTpVorcGxZE1ogd7Pmyu5y1csPErQYXRaMfY%2b9cldGIv3NF%2bsbfryn47xaS8F6BBiKLtPBBkQ4%2bLNbBRyV66Feqh09KDfBJEQEDm3zweRFBL%2bEYWEr2YAgUd5j4LkWeaAC%2bKtNxhjOBcHiVKXpMqx9G1ph%2bHsUA8B0DwPf1lvWTFA8oFmmYyEPscUKTnRUqjmJaXEOnt/kgVhykVrL2e9qS90QmSIKQ2A2AeRL0wceCdn/CMgNQ5KlziTTQG6VF6otY9DxrFOa4TXoPpTQ/xtDbRyD87Yo04p1r8v7/uK4c%2bN515QDqX2SeckBfrnJg3wLV5x8VqL/qV4jr%2b9e54NMbmmxUNmsjGCLFHSK6Q5GnfIZZcqIZAIZVGaNH8XxUjfBoeLWxHyqVEQBj6y3rJsrvUyKrYWIDqujG1llpVZmOCc2OoRSVniEKUAQqDEBcmydytjgAc%2bmOtG8koy/2CGWGFEMXFRg7F8s6eiOruMlKlVvpZ10tt8Wm6/2wTml8TLkAAuGa7Ln6ZR8V4gRVJ1DFEqoUCdqXB5SQ16NEdyjuwGUsgkNlAiYjDB/J81Ep8sHwalNfhjy9wGSHtAmyexSNNlEqEkOl6bIZZQX7kBi%2bF6YJA1TPIQzATIE7cpY4AAlUcBR4hqAK0fcCkx3mJOueUD2H20nSwG9RzyHIWiVH118pt8em6Si53Uy5gBz7%2b/UQCNS%2bgv3udSX7vTwl%2b/08JfuDfBW7L1dFn/jhdeVLH3LVxGd1buhXiJ/tDkz/YqL%2b69ab8EUJWr/6RQnJiapAuTeqQj94aI0Zhjc4KBDGdj9vTK359E/td6jsoB3XiNYRja2zYKF4MLHZPmQK3wNThX6YwnOGAYjle/5zpsD9YI7yHpUmF3e/ZqLYvy1Z30UpzYGF7cHXGatgrZAjq1oud8au092EVIX18XP1BfpylVjfApyN9lVXP6lzw8cFuLtfIR7zSaH6rc%2bKNKmfFxEPvmzyAVUsMRbB%2bbpCz0JCq/6VqAq9cQTPB8OqjNroKuOoEZWGP42oNsWPrjUHaZG1zkJ/sjemzsT%2bttaKTWAAGN9kHzKJ54KYNh/Vc/g41JL/miekiJRwjvoBtXQvMKvNExPf5vlDvNA7aa7YZ0s2Ukqz/xqKF37W/HY/tkzuYT4F9MxI1d6CVXL7o%2bfuD37AVIwf5Kn69eWqOj%2bpd0O/MiNlCbf71zphYKOXCozyASXEK4xFhAok%2bqbflOtnDK2zwyjhLRhea6Us4fa3bR3wffsdikEqxtSa6b7%2b6FpUO4xrRPHgp0bb8MmiIMSIgjCp2fFJ94709FbXyBl8dxe1ai1e2kn1HDrnax4CLbKKfLZ5Yt8fGItgMQozh9nOTjU%2bhBVy1/N1hj7MRx88fFCASEQkV/X7vlzV0Q8L1P6PiwgKBOunNzR7%2bhWg%2buCzImbyjMI8tAoVS99U6PtHVeivDq00BKKrTRQIqhHVps3R1aaX6XqBmfx3dRYs5A7jGmxvjmu0mcc32dUxTbaXUbveisUyn/bM4Lvei%2bW7z84UuF1UUJzV5tHGt3n3zxZ6f8f0HRiFKUgpzSzmY/E/LpX5fCkyj/a/AJ0ojt7H6xLGAAAAAElFTkSuQmCC' /%3e%3c/svg%3e) الخصوصية.

الخصوصية.

- للتكنولوجيا الشخصية، والمشاريع، والدفاع.

' width='127' height='134' xlink:href='data:image/png%3bbase64%2ciVBORw0KGgoAAAANSUhEUgAAAEAAAABECAYAAAAx%2bDPIAAAACXBIWXMAADLAAAAywAEoZFrbAAAdBklEQVR42t2bB3AbR5rvWwPtXr1b1757dVf1at/t27vbW5tOaznDQU5re%2b11UA6UZYnKOWdpJUuybEOiMpUYJJKiGMSccwQxBMAAIucZDHIGlW0DIOd714MhTbveq5W9kvd5u2qqmxhgGv3D933d37%2bbCN2Dct7YjTKMbXy7c0KGqUMw/n6%2bpfI/iizl84utZadLrcVN5VQhXUXnX69j8qHelss22rJHmmxZdKstg2xj0vM67Oc2dDJnXpYwJ38%2b%2bgyJ8zQhcxwjFMwh7m%2bZ4xj6/6KcNJBcnaqXozSDZGzgWcam32WbG7dfNteR%2bZaaWJmrAepCLVDtqYVKezlU2q5CFZ3P1tJ5LIbQ4rwMnb7LII1cgd6hy9DlPA9dzBmLxH76Yo/95JOjz5XajxFy%2b9EJfBv1Oo78bQaeqleg44Y%2brn3cIJ9wxjTAfakLxo5fp5vaT2aZWm8WB2VQ6OqAK9Z6yLfUDBdaqr6%2bai3/uoQqjZVRxSMVdBGGALV03kg9nTvcaLsUbWKyvmqxZcbamQtAetNh8NolkNhPj/TYT1TLHMeeHe1f7jhKcBCcx1GfM/XHHfwXejU6rB/k2kf1/cTo62kGMvmcsTuU51NAlrUTskytsUvm5niOpSGeZ6mDEmczVAfboNrXCBWOKiijSqCSLoJ6VzE0uYqgK1wK4mARtDqzocWWGW9jLsQ6mLMxsT0NBiPpIHOdBJnjaJacSf3nBITUiaMQeh0/EoTPdHr0uU7HtY/oBolvXEGem%2bnSwDmrDM6ZumMXTJ0jGab2eDbdCQUeCeRaGiDPXKfMt9ScL7RUbLhqLZteai19rtRaJKygCmdUU/kz/8sS9tXTuY2NtkthSSgfyEAutDPnhzuZM8Nie1qcdJwCzdA5kDuO%2bvqcR57G/fY6ExBk4Qs/jiXs15q5WqRTcSYv0vb%2bQ6pe0X7OZYSTBvnwaYN05IyRHDln6mZz3H2QYWoPZZla9l0yNTyRY6z/%2bd30UUfn/LLJdnFtiy1TLvZcAtJ3EbrsZ%2bNiexpLOk7FBgNpGMK1XseRN3hLECQC49H7O/h9WivapzMhkU6L9uoNCXfQqZvS3DZINShixw39LIaQZpLDeUoO54ziI%2bmGtn8e/4wCS7Wg0FIxsdhaRpRaS4gyaxFRSRUIqukrgjo6b2KTM2fC%2bPe32DKXtTIZHlkoGzqZM7FuRxqQ9lPxfu8pDAF6HUde/BYE5j5C2K22cfVBnZHr7JBOf/a4ywVf6NSxw3olpOoVwydMCkiz9MNpAzln9HOZ5lZBtqmByDPXoSvWGu61PEvt2HNrrDmoy3c58etTOaiezp7QZLsoEDvTOBhNVOav25h0lTyc8w0ExxiEcK/j8IOcOzhSifs2%2bB0aF1d/orVwnXyis752QGuKH9Ib4HO9dkSkU4%2bkGlVwwqKCY/q%2bWXxQnHjB1DH2i2YaW/9iP430Ra5usJ9HDXQ2arVl/IyDQGf8YxuT3stbQpy3hJj%2bxgWQO1KvclbgPEbI6CP3xwq2a9xoj5ri2rM7hibs01r1n9NuOKgzxg/p9CyGcNRigCN65Tr8nhOGvomn%2bTXCGSP5vftrsWWgVls61261ZXAW10xfeKCNSdeT/iwMYbibiwknWanj%2bIjMfpQLijL70ftnBbs1doKvn9mjsQ3v01Lsfq2FPag1xo/aHfC5TtvEzQ7GQcFhTWKaPGGU/eD%2bWpks1MZcGIXARfsWOuP5ViZjuMN%2bHkNgu%2b1pcdVQOkjtxwvxfdJ5kpDT92FxtFXlQbs0Dg7ATo3r0AH7NdijtcV5CCOfmSj4VKd/nYsNWj33i6Vq%2b//qfluZC6iVSVhCG3OB4ANjn8SfAx12PEWeHZF5z0GP/aRDxhz%2bH/wKcUInc%2bY%2buIHaRfDuINlrjcAujX34z1rb8EGzC/ZrLdRBnfkXianSgg7r1Pes3zZbJqqn01Ezc5ED22S7uF8aKYA2Jj3ebj/PdjJnWYkTB8aTT3F5g%2bPUvXeDjUovOkwxCWtQe/W7LUOwQ%2b0a3qWxxz%2b1BWGfhuLMf6%2bW4mcI3T3tv5nJRA30Je7ZDfSlaeJgATTbsuKtTDrbzpyL94ezQGxP%2bxO%2bL7anCTrutQVsVAa5aL5eEfzlZlWA2WGMwHaNe2SH2hXfT4dhj4bm5rHdWjtxgF8s3etSR%2bUQiTr3pQZbDjQxF9kWWwbbxqQP94Yv4ZiwGN/vZM4KOpm0e9v5WmWIq1cpgg9sUIWYbcbrsFXtG9mm8cT30dewO%2bQn4oOT2KVh7vngG5hMVEvncQBqqbxXGpg8aLRls81MFovzBlkoFzqYcwvx/Xb7eUE7c/ZeAxhKABi89sB6ZYTZYrgJm9WBkS1qX/zP9A3YoXZe4eMDsUPtvC8WUE3ncwCqqPzJ47QEtonJiveE8qCVSU9JBM4MQQs/e9yzsmYMQOSBtcohZpPhDmxUhUY2qQLx3dQt2KZ2X%2bHjA7Fd5b4vACroQg5AOV04udpWCJyWQOeyDbbsOE6eWmyZKYl4kSVosWXe285XDAa5etmA74HVgxFmg/4OrFcNjWxQheM7qS9hq8rLAdis8hNb1d77AqCMukok6uLJ3xJU6Ny4OFgIjUxWCj9LCBqYrHvb%2bcq%2bRAxYLvc/sEoRYdbpbsNa5dDIemUkvp36CjapAxyATeogsVkduC8ASqgSDkCxtWRyOV0KFVQRy0OIdwaLoYHOTknMEjmCRuoeA1jRnwCwTO5/YKUiwqzV3YY1yqGRdcqh%2bDZrFDaqghyAjaoQsVEVvC8ArlrLCL6eXEqXQxlVzFZQhRhCvD1QCnV0LgegznZZUGfJvredL%2bEBpPQGHlgxEGbWaG/D6sHIyBrlUHyLNQ7rlREOwHrVELFeGb4vAArNFQRfTy6mK6GEKmUTEIriLYFyqKHyUhLB8oqgxnr57h46VewSTBO7BTO63YJZEo9gNukRzCG9guQer2Ce1Cf4SOoXfCzzCxb2BiYmy/wTFvcG/mn5QIhZrbkFKxWRkdWDkfgmSxzWqoby%2bdni5%2btVEcFGVUiwSR0QbFV7BdvVbsFOtVOwW2MX/FlDC/ZprYIDOrPgoNYgOKTTCT7XawQivUpwRK8QHNX3C04YegWnDFJBmoEUnDV1C84buwTppnZBjrmRE1TyzdWvFVHVcNVaznIQrMXxRn8lVFL53Dqgki74eQ2dJ6ijcwWNdLagyZYlwAlVG3NB0GE/J%2biynxF0208JehwnBD/ol1jaH6JXaW7BCkV4eKUiEt9oiWNruPRjaZJXzDWTCqg6KLRWsjyEeIO/FsqthbO/98Omid2i6WK3aEa3RzRL4hbNJj2iOT1eUXKPVzRP6hN9JPWLPpYHRAvkftHC3sAXi3oDqUv6QkPLlddg%2bUCYXaEIj6zR3IJViohp9WDkwFrV0OH1qohoozoo2qz2i7aqPaLtardop9oh2q1hRH/W0KJPtFbRAZ1J9KnWIPpMpxN9odeIDuuVolS9QnRM3y86YZCLThukojQDKTpn6hadN3aKMkztokxz6%2bGLpuYDOeaGwnyqASvNbKGFgzCCRdZSa3FlBVV4oIrOP1xL54nq6VxRI31J1GTLErXaMkRt9vOiTuasqMueJpI4Tomk9uMiNHPgOsxW3IA5ihuQPHgT5ilvwnzlLfhYdRsWqG9DiuYOLNLegSXaL2Gp7itYpvsSFveHYElfiF3aH8IQsCWwazQ3YaNlGDZZ47CFGoZtVAx20F/DLvoO7KFvwV7bDdhvG4KDTBgOMQH4gvHBYbsbUu1OOOawwwkHDaccVkhzmuCc0wDpLh1kutRw0a2EbLcCct19kOeRQ75XCvkucUJktdSy%2bdZqbAlw1VrGVruqoDFQA82BSmgNlkNHsBS6glehO1QIZOgKSMOXoTecA/3hi6CIZAJOo9GHXc74VLErPk3sik/vdsdnSjzDsySe2BzSG53b440mS33ReVJfdL7MH10g90cXygPRlN7g8KK%2b4PCSvtDw0v7Q8PKB8PAKRTi%2bUhGJrh6MRNcoh6LrlEPRDapwdJM6FN2i8ke3qj3R7Rp3dKfGEd2jZaJ7NXT0E601ekBnin6qM0Q/0%2bmiX%2bg00cN6ZTTVoIgeN/RHTxrk0dOGnugZoyR6ziiOXjB1RjPNbdGLppZYtrlpONdSP3zFUjtcYK0eLrJWDhdby2Kl1pJoOXU1WkkVRKvpK9E62%2bVoA50TbbJdjCaSpwycQcY7mbNxrCWgDzqd7IddTnaq2MVO63bD9G43O0vqh%2bSBazBv4Bp8pLgOHw9ehwWDNyBFeQMWqW7CEtUtWKq%2bBcs0t2GF9jas1N2B1bo7sEb/Jaw1fAXrDV/BBuPXsMn0NWwxfQnbzLdhh/kG7LJcgz2WCOy1hGC/1Q8HrV44RLnhc8oBhykbpNIUHKPNcMJmhFM2HZxhNHCOUUE6o4BMez9ctPdCtkMKuQ4S8hzdkO/sgiJnO5S4WqHM3QwV7gaoctdCjbsa6jyV0OApgyZvCbT6rkKbpwCabDh5ymRbmQyWS6PtZ1j0focDPuh0woddTpgqdo1M7/FjCN6Z3Z7OWRJPz2zSQ87t8ZLJPV5yntRHzpf5yQVyP7lQHiBTegPk4t4guaQvSC7tD5HLB8LkCkWYXKWIkKsHI%2bQa5RC5TjlEblCFyU3qILlF7SO3qT3kDrWL3KVxkHs0NnKfhiL3ay3kAa2RPKTTkZ/rtKRIryaP6AfJo/oB8rihjzxlkJNphh7yrFFCnjeKyXRTB5lpaiMvmlvIbHMTmWuuJ69YaskCSzVZZKkgi61lZIm1hCynrpKVVEFPNX2lu46%2brGhgcsdDwIIKoD91OGAchNhs1R2YJnafxgHytWbTBPR3UmroKw82Oguggc5heQhYUAH0brsdxkGIzVLehildrrTEGsH9s6XyG2hp73W0WP0lWqEJo7XaCFrS70dr%2bm%2biTeo7aIXuNlpvjqJtmhtos2oIbVRdR2tMt9E2SxTt0kbR3sEbaIfBj3apXWivhkZ/pjzoAEWhT2gtOkZbUCqNd5p60VGtDKWa5ShDL0EZ5m6U7WhH2Q4xuuwlUR7TiIq9DeiytQ2VGhtRoa0MVRirUQlVh2o8V1CTuxA1BMtQrTsftQbyUaPzMuq0XEEtzgxUR13hM8iCh%2bsdRVBnu8zyEKCFyQT0xzY7jIMQmzF4C1sCB%2bDDLufPZpMeNIf0ouQeD5rX40MfSf3oY3kALZD70UK5Hy3qDaDFvQFupbhsIIxWKMJo1UAErVKE0WplBK1VRdAGVRjnCDhRQtvUHrRd5UK71A60W2NDezUUJ6Ed0JnQpzo9%2bkyn5fcelShVN4CO6/vwths6re9BZ40SdM4kRhdMnSjD3IayTC3okrkJ5ZgaUJ65FuVbqvEqES%2bVcd6AkydUQfEZJFX4cI2jGGroKywPAbsDoLfbGBgHITZdcQtbAgfgg07nxJ%2b66ZdRxYkM0lqcVGUvhUqqgOUhAFaV0FutNuAgtHMQYtMUN%2bF9HsD7HY6fPIASqjSRQVJlSRX2CiinrrI8BOwOgN5sscFbrdgKGHin3R6bMnAT3utwcADe%2bzsAcNVazgEoslYkldkrodRawpZTRWwllQ81dB6gP7TYYByE2IcDN%2bHd9gSAd9vtP3kARZbKRAZpqUwqZarHZ5Dc4Qz0ejMN4yDE3u%2b/gS2BA/DO3wGAAms1kahrkoqZum8ySKoYCyqAXmum4Y1vIMTe67uOLYED8HYb8zcBsE3jGavxnuTo3uQPyhwttQRfJxUxDVBoqRrNILGgAujVJgrGQYj9qfc6tgQOwFutPy6AjcoQ2qL2o4S2GECb1X4ioTK7JoxC2K7%2bfiAum%2bsJvk4qsDXxGSQHAbsDoMmNFIxCeL2Zjr0jv4YtgQPwZovtRwOwVonXCxGuvUEVnrBSc%2bfb2/NqJydebFM50c7vIbtnWxo5AJcsTUlXbC2QZ6ljeQjYHQC93GCFMQhNdOyP8iFsCRyAN74ngNkSD5pLJhThOaSXGG3jOpn8fyvFKwfDaIPy5iiIMZVmq9q7ebvGnblD7fpVAoJr4l5%2b0%2bVuIVw0t3AALppak3LpdsixNLA8BCi0VgF6qcEK4yDE3pINYUvgALzeTN81gJndCdOc0eVEWFobfX0u6eXayT2%2bMTjjlCW0QpH41Rf0BtDqwQjX34bBoX/cqAoV77Tehn2ur/EWnGOH2sGdFVyivsGtIu%2b2ZJrbCL5Owge2LpmbWR4CdgdAL9RbYByE2JvSCLYEDsCrTdRfBDCly4GmixODny52EVN7PBN4C3gyudv93xKD944BSZZ60VyJD6XIg2jpQEI8XToQnrBKEeG%2b6Gpl5Jl1yiHTdjoOm9TB4c0qf3SHPgA7dV7YqXaKuPig9d%2b1BaSbOgi%2bTrpIi/HRPZaHgN0BkLDODOMgxN6QRuCVJooD8MpdAPiw0zE6%2bLHMcZbEvXWuPARzSW99Mun7DW8BgmSpZwzCWnPCxxf3BcfgrFREVq9WDnFawjrlUGyDKowhxLfpIpyWsF3tOsC9EQDtVN0dgPPGLiJRi5MyKQk%2btcbyEDhVCT1XZ4YxCPXW2Os9EZjcaOUATG603pULTOMHP7XL9U/Tu93FycpbMEviYT9S3oK5Pd7byT3et/H9%2bZcAYaUZt%2bf1eFFKX5B7fkp/%2bBfLBkLF68wxWDU4hAXW%2bBrlEIv3HLZavsZ7Dt4tKt/UsYCouvsgeNYkIRI1mZROSeGCqZPlIWB3APRsrQmexwDqLPBivSX2GhmGlxsTFvDyXQCY0uXkBv9BB/PLqV0u6zzjCBZUvpwp8YxgaW2uLAjJsgAk93hPjn5mntT3s3W6KNdeJA/8YXFfkFptimF9MY71xZWKyPDqwSHYYgNsCV3rlKF/SQRFn2CHMmFxd2sBaUaSA5Bm6Ek6b5XDOZOY5SFAlqkF0DO1Jniu1pyAUG%2bJvSoJYXfgALzUYL1rF5ja5Zw4pcv51JQul3Su5isMYYSHMDKH9LILdV9jCLXzpL5HRj%2b7QB5Yl9IbYJdpbmGRNba0P8RiCGt0d/CeQ3z1YGTXRxqGA7xJFRj7Ljilvtty2iDlAJwyyJLOWnvhrFHCnjeK2XRTB2Sa2wA9XWOEcRBikyUhbAkcgBfrLXflAh922tFUsQ8lLMH%2bL1PFrqvTSR/M6PHBTIknjt1hDumNYaU5uccXnyf1zZ4v819dZozBwt4ApPQGsMjKLukLxbG%2buHwg7F8xEOZOeyyX%2btA6ZZgbxFrNNW6x9H3KSWMv99kTxt6kM9YBSDP2sDwEwBDQU9VGeLrGNAoh9lJ3EIR1CQDCOvNfdoFO5zh3cAnG7TgtxiLrrL4IhhDjIcSTpX6Yr7gGCwavw3yZf3iB3M8ulAeGU3qDsMoyAkv6Q1WLB8K/5LfiJ%2bIFUmJ7PvKDFljHDInD3Ef1/UmnLINwyihneQhw3iQGNKnKAOMgxF4UB7ElcACevwsA4wY/CmTCNIl7Ig/hoWliV2%2by5isY7w5ze7zDyVLf8Dypj50v88cXKW/AQnkgtqg3sHtha0KHXD4QHoO5anDoB68wUw0Kgq%2bT8CHOE4Y%2b9pRRhiFgdwD0RJUBnhyDYIy9IA7As7UJAM/Wmr7XSnAqD%2bGtXBua1p2AMKXT9YtpYlfuTFkQZvX48OwQn0N68ewwkiz1xRcob2BLCHws97/DaRDKISyvcV96mSLCLZb%2bmnJYryQStSrpmEUDR/UDLA8BuwOgxyv1MA5C7PkuP7YEDsAzNabvnQtM7XShOYP%2b0elRMG6qTJkh8cCc/iEMITqnxwsL9VGYJ/VVzOvx/3f8noXywMQlvYmtdawz3osi0mk4AF/oNEmpZj0c0Q%2byPATAENBjFXoYhTCpyhB7rtOP3YED8HSN8QcnQ9PErtFYMGGGxC3g2w/P6HbL5utjMJv0fDWH9O6d352I8vNlfsE3s8O9O1/wuV7LAfhMr0s6bDaCSK9meQjYHQA9WqGDcRBiz3T44MlqIwfgyWrjX5UNTuPzAzSjDE0fiwvOX8yQuHNmStxvjFsXEInVYgDNl/nuaZZ5SKfnnv2p1pD0hcmMD3azIr0KQ4CjhgFAj5TrYByE2NPtPphUlQAwqcrwV6fD2CXm9vn45bL7W/vxc3u4cwiIzxc4yf1el4NaEwfggM6c9JnJCvzBbgwBuwOgpDItjIMQe7Ldiy2BA/BEpeGe6AEzxC40YzRb7HZPmCnxCGaRHiKRNzjQTNLDJUj3o%2bwfPd6vtSZ9arLBQa2R5SEAhoAeKtPCOAixSW1e%2bH1lAsDvK/X3TBCZKnGiJZJERJ8hcaOZkgSQmRLXfRVa9mkoDsBeDZ10wGiH/Vozm4Cgg8/1GkAPlmo4AA%2bX6TCE2BNtHuwKHIDHKvQ/eVF0j9aWOOKvtSV9YnTCJ1ore0BnZj/VGeAznRbQ70o08A0Ebez3rR54tCIB4NEK3U8ewOj/OOzSOJL2Gt2wV0OxPATAENBvS9QwDkLssRY3tgQOwCPlP30AO9VOgpfTkvYYvLBby7A8BMAQ0H8Uq2EchNijzW7sDhyApDLtTx4AVpV5iT1pl8EPuzRONgGBhv3/BQH9%2b1UVjIMQe7jJBQ%2bVabnD9g%2bVav8hqVRLPFymJR6t0BGPVeiIxyv1xBOVBmJSlYF4sspIPF1jJJ6pMRLP1pqI52tNhLDOTLxYZyFebrASLzdaiVcaKeK1psT1RjNNvNnKcNfbbQzxThtDvNtmJ97rsBPvd9qJDzqdxJROFzG1y0VME7uIGRI3MVPiJmZJ3ERCZPURyVIf8ZHMR8yX%2bYmPZX5iodxPpMgDxKK%2bIIGX0Ev7Q8TygRCxciBMrFSEifWqhOiyRe17ZIc%2biP/Hgd2ZgAB7tRSg3xSpYByEWFKTC1vCCfR3VjarA/%2b2TR%2bBbWoPy0OAPVoG0P8uUsI4CPEH62zwnyWa4gdLtQ8llWpfSirVCh8u1Qofq9AJH6vUCh%2bv1AsnVRqEkyqNwierjMJnahPXs7VG4fO1JqGw1ix8sc4qfLnBKny50Sp8pdEqfK0JX5TwjWZa%2bGYrw11vtzLCd1oZ4bttjPD9Drvw/U678INOp3BKp0s4tcslnCZ2CWdI3MKZEpdwlsQtnCPxCueSPmGy1Cf8SOYTzpf5hB/LfMIUuZ%2b7FvWFhEv7E9fy/pBw5UCYu1Yrwy%2bsUV6btF4VnrNZNwRbVH6WhwC7NA5A/1o4CN%2bBwP5niQZ%2bV6aDh8p1kFSuh4crDPBopQEeqzLC41VGeKLaBJNqzPBUjRmerjXDM3UWeK7eAs/XW%2bGFBgpebKTg5SYaJjfZ4NVmG7zWwsDrrQz8odUOb7bZ4e12B/yxwwHvdDjh3U4XvNflgg%2b63PCh2A1Tuj0wTeKB6RIvzCC9XAY5u8cHc/DBLVkA5skD8JE8CB/3BmFBXwhS%2bkKwqD8MiwfCsHQgAssUQ7BicAhWKq/BKuU1WKO6DmvV12G9%2bjpsUIXZTeoghoAtAXZoXID%2bV8Eg/GuhchQCOwrhtyVq9nclGvbBUg2bVKZlHy7Tso%2bU69jHKnTs45V69olKAzupysA%2bWW1kn64xsc/Umtjnas3s83Vm9oV6C/tivYV9qcHKTm60sq80UeyrTRT7ejPNvtFiY99ssbFvtTLs220M%2b8d2O/tuu539U4eDfb/DwX7r1JrYzeJTazMlHpYXVLCWwCZLfSyvJbAL5AEsqLApvUGWV5VYXlpjeX2RXT0YYXmRdRQCOwoB/apAAQkInCWwvCWw/1cI5Vr20QoMQc/%2bHkPAAKqM7FN/cwj%2bu4WARVZ2zBLUfkD/M18BvyoY5CD8unAQflOkhH%2b7qoJ/L1bBb4vVwLlDqQYeKv3Wkhm%2bk0aPCirwHZEV64vcnsPkRiveb%2bC24PCW/BvjziV855gOfOfoHkwTu7DICjMlbqwlAC%2boQLLUh/UELKjAArkfq0pYX4RFfUEsssK4k6xYZMVyO/AQgN9zgP8Dpdn%2bSiOkPBkAAAAASUVORK5CYII=' /%3e%3c/svg%3e) إدارة الصناديق الاستئمانية.

إدارة الصناديق الاستئمانية.

- لتكنولوجيا المعلومات في المؤسسات.

' width='127' height='134' xlink:href='data:image/png%3bbase64%2ciVBORw0KGgoAAAANSUhEUgAAAEAAAABECAYAAAAx%2bDPIAAAACXBIWXMAADLAAAAywAEoZFrbAAAXVklEQVR42uWcCXAUdb7HJ9OTV/W29u1WvVfv1Vvd9dZ4LB4ZvIKKioIKgUgDSThCyJ0QhgDhvkUEgSCHiIgIIpD7vu9jjsxkrp6e%2b77vnkFl3bVcu3/vdfegi2XV8kTEV/lXpbprUtP9709////f8f/9h7MGC29dpwmQ6zW%2bExwOh7PG9jlnvcbHmTStAov8db3xc9igj0Al5r2P/qxS40uaNAAEWAwqNFFqLRYi16kDU%2bnP1mJB7qQBUK6OkwJNDCqwCFWhDj/BqiI8eQCUqeNUOXYZBBhBrVZHUxlVqKOTB0CpKkaVqS9DOQ1CTaSyqiAmD4BiZYwqVcWBVsJK9eXUhComD4AiJUGVqOJAK6FUHUtNqGLyAChUEFSRMga0EoqV7BAoVk6iIZAvj1KFSgJoJRTL2UmwWEFwC5UhTqk6hpRjcUSAEUiFJoKsxUJIpcaPbNB4kU24G9msdSLbcBuyU2tFdulMyFs6A/K2Xoe8o8OR/Xo1csCgRA4Z5Mh7Rhly1CBBjhtFyAnTGHLSNIycMg0ip039yBlzL3LO0oWct3QgFyxtyCVLC1JjbUTqbPVIg7UWabJdQlrsF5B2%2b3mk034O6XacQXqdp5F%2bxylun3Mf8wx9jpM/HUDeRJTKVxBAK6EwAaBQ/v/DCvQ5G2/8IrkTESpPTkC%2bgqDyvwNwOSlbjieVqmPTy7F4pgAj0ApNBF2LhdBKjR/doPGim3A3ukXrQLfjNnSn1oLu1pnQPTo9ulevRffpNOi7ejV60KBAqwxy9IhRih41iNHjRhF6wjSGnjQNo6fMA%2bhpUz96xtyLnrN0oefNHegFaxt6ydKM1lgb0TpbPdpgrUWb7JfQFvsFtN1%2bHu20n0O7HWfQXufpzH7Hh/fTfe111HH6HUdvAIAsQq2YiEKePPodgIR1eHW15e%2bw1k7BOtu3sMHxDWxyfA1bHF/BNucV2OH8Ana54rDHRcA7rjDsdwfhgNsPhzweOOxxwRGPA455rfC%2b1wwnfUb4yKeDj30a%2bMSvhnN%2bJZwPTMCFgBQuBSRQExRCfXAEmkJD0BIegLZwL3SEu6Er0gk9kTboi7bAYLQJhol6GI3WgDheA72Oj77sc3x4NzsETv10xebIwlTuRARWMEq4FkCJMvZVue4vsEp7BVbrrsAa/RewTn8Z1hsI2GiIwGZDCLYaA7Dd6IVdJje8ZXLC2yYbvGO2wH6zCQ5YDHDIooXDFg0ctarhuE0BJ2wTcNImhVN2CZy2C%2bGMYxTOOobhU8cAXHD2QbWzB2pcnVDvaodGVys0u5uh1d0A7Z5a6PJUQ5f7AgyFqqHH8bGj3/HRf7AqOP3TY5dl0jC1XBYBWgnLpREGQJ6ctQLFSuKPJarY02XqeOpK9WX%2bKizGX62J8tdgYf46TYC/XuPjb9R4%2bJu1Tv423M7fobXyd%2bnM/Le0Bv7beh3/HR3O36/H%2bAcMSv4hvZz/nlHGP2qQ8I8bRfwTJiH/pHGEf8o8yD9t6ud/bO7ln7V08c%2bbO/mfWdr5Fy0t/GprI7/W1sCvt9byG23V/BbbRX6b/TN%2bh%2bPcU132M7cxb99%2blrPW/d5PHwJLx0PUMlkYaCUsHw8xAHLGg9wywze/%2bkmw33b2xi%2byeDxELZWGgVZCzniQAbBsPMQtkoXoYZBEO0W0Z1iujnMFGMFdpY4iq9TRZAEWSa7AwslrNcHkStyfvFHjSd6Mu5K34o7k7Vpr8k6tOXm31pj8tk6f/I4OT96vx5IP6FXJh/SK5MMGWfIRw3jyMaM4%2bX2jMPkD40jyR6YB2hxyz1s6uBcsbdxLlmZujbWRW2er5zZYa7lNtkvcVvsFbrv9PLfTcY7b7TiT1A6PMM/Q7Tz90wFkS4LU4vEQ0EpYkgCwZDz0o5NKsSJ2U9/oBybRLy%2bjLHGAyh4PweJrAFybD1jZZ%2bWUKNmHL5mI/rZUFXu2TB2fVo7F0wQYkVahiaatxYJplRpf2nqNJ20T7krbqrWn7dBa03bpzGlvaY1pb%2bt0ae/o8bT9ek3aAYMq7aBennbYMJF2xDg%2b7ZhRnPa%2bafS39PVPmMScKl31LwdgkShAZUmCwCqBBZAtuRZAsZKgAVydGE9VOABo6yAw/A3WGL%2bCdcYrsN70OWw0xWCzOQrbzGHYYQnCLosP9lg9sNfqgn1WO7xrs8JBmxmqbEZ4z66Do3Yc3rer4ZQbg%2bNGkfh909i/0Pc4bvwFlbBQ5KcWiYOQJQ5SmZIAAyBTHOD%2bIF6g5Z%2bUOG9cbQcQmL%2bBCtpPsH4LlbZvYIP9a9hk/ytssV%2bBbY4vYIfjMuxyErDHGYG9zhDsdwXggMsLh9wuOOx2wBG3FY55zHDcpYczURscNUiUZ7VtzD2OGcS/HIAFQj%2b1UBQAWgmZQlYBmaJrASwbD3KKFATrOsvCvy1WErNKVLF5papYepk6nl6ujqcLMCK9Aoukr9WE0itxf/oGjTd9E%2b5O36J1pG/Hbek7dZb03VpT%2bh6dPn2vXpu%2bT6dJf9egSj%2boV6RXGSYyDhtkdzIPr5dx9hrkvxyA%2bWM%2baoHID4wShKwCFgkDPzoJFsqJm9qXgwYl94BewT1smOAeMY5zjxnE3PeNQu4HxlHuh6Yh7kfmAe7Hpj7uJ%2bZu7qfmTu5nlnbuRWsLt9rSxK21NiTVWeuZ69TaGjj1ifN/2t4c81Go0A%2b0EhYIfamsKnzcH0SMdITInBfQ50oCKVHFkFJVDClTx5FVajpijLIRoyaIVOJXI0YXskXrQLZrbchOnQXZrTUie3QG3s2E2Oq4yBzPBrqu7wsZo15qvtAPqJAG4WUAoD8A8HO1HbiTOe7Ezb/bpbM89JbWmPK2Tpfyjl6bsl%2bPpRwwKFMO6RUp7xlkKUeMkpRjBnHK%2byZhygfGkZQPTUMpH5kHUj429aWctXSnfGruTPnM0p5y0dqSUm1peqjG2nDX1fvUXe/bp9u8US%2bVMeYDWgnzEwDm3wQAW3E7c1yncSdvw22jtHXYrTORe3QG2KvXwT49Du/q1XDQoIQqgxyOGGVwzCihrQOcMI3BSdMwnDIPwmlzP3xi7oVzli44b2mHC5ZWqtraDLXWBqiz1e9lANjqudcNIX3EQ80b9UHGqI%2baN8oCyBj1/uwANuNOZobfiLv%2bfQvujOwPfAH7vFE44AvDIV8ADvt9cMTvgeN%2bJ5wI2OFkwAofBU3wcVAPn4Rw%2bDSEwWchFVwMy6EmLIO6iAQaIkJojo5Cc3gQBv8mgRpr4yf0PeiESq214fo6NmfYQ80d8QKthHkjLIB5Iz8/gErcyXkbdzHnm3DXg1twR%2bF23Ja/U2fJ3601FuzR6Qv26rUF%2b3RYwbt6VcFBvbzgsEFWcMQ4XnDMKCo4YRorOGkcKThlGio4beov%2bNjcV/CJpbvgU3Nn/meW9oKLltbcC%2baW/6Kvf9Hcwjlvbr%2b%2bjs0eclNzRjxAK2HuMAtg7rD3pmWEdmvdN9WSXDI3/9%2b%2b8PqQm5o97AFaCXMSAOYMe352ABsTE2BiOHC34g7edq2Nt1Nr4e3WGnl7dHreXr2Wt0%2bP8d7Vq3gH9XLeYYOMd8Q4zjtmFPFOmMZ4J40jvFOmQd5pUz/vjLmXd9bSzfvU3MG7YGnjXbS08C5ZmplhdsnSzKm2Nl1fx14bdFFvDLlhNgPCzQCYPeyePFnhmQMu6rUhN7BKcDIA3hhyTR4Arw44qVmDLqCV8NogC%2bC1wUkE4JV%2bB/XqgAtoJczqZwHMGnBOHgAz%2bmgATpg54KRmDrAAZk4mAC/3OagZ/U54pd9JvZJQwCv9LIDZw6zdfmPIwZkz7Ebmjnh580a9vIxRH%2b/NMR8PFfp5C4R%2b3iJRgJcpDvCyJEHeYkmQt2Q8xFsmDfFypGHeclmYt2IiwsuTR3n58iivUEHwipQEr1gZ45Wq4rwydZy5R5kqfmsAvNhrp17uc8KMfgYEA2BG//cKeGPYedP7sFIdu3UKmN5rp17qcwCjhD5HakIV1yhg9rDjN3OG3VlzR7xr5o16V2WM%2bQTzx3yCBUK/YKHIL1gkCggyxUFBtiQoWDweEiwdDwmWScOCHFlYkCuLCFZMRAR58qggX0EIChWEoEgZE5QoY6tLVfGyler47zjskvytAfBCj42a3msHWgkv9tgYAC/22Lis9N1I4jgn0w6Q7QBY7ABY6gLIcQMs9wCs8ADkewEKfABFfoDiAEBpEGBlEKA8BCAIA6yOAKyJAKwlACoJgA0xgA0EwLa/Ar0sX8TkGpUx3i0B8Fy3jXqhxw7Te%2bzU9G4rA2B6AsBrQ6z8Zw05f/%2b/MPbMGXYfSR/2HJo74q3KGPVWvTnmq5o/5qtaIPRXLRT5qxaJAlVZ4kBVtiRYtXg8VLV0PFS1TBquWi4LV%2bXKIlUrJiJVefJoVYEieqhIQRwpVsZ2lCiI29mMM3FrKtOmdVmp53pswCghAeCFbtt3c8CswZs/B1zNON%2bSltZlpaZ124BWwvMJAM93WxMKYOcAWglvDLl5c4Y9vPQRD4%2b2Bhmj3msswUJRgLYGyVniAC%2bbtgbjId5SxhqwliBXFmGsAW0JChRRXpGCSKYtQUnizZcoiFsD4JlOC5XWZYVpDAgWwLQEgH%2beS2Aju/RRN2fuiDtpzoiP%2bWzuqI%2bTMeal840cVOjnLBgLcBaJ/ZxF4gAnWxLiLJYEOdmSMCdXFk7Kk4YZACuk4VsD4OkOM/VspwUYJXSxANK6rNftCKWPeG64D1ch3JL2ZIeZerrTArQSnu1gATzbYbkuAHOH2YdPH3T/Zu6o90LGqM/y5phPgwr92gVCv3aRKKDNFAe0WeKgNlsS1C4ZD2mXScPaHGkYXy6LGHMnIp25ssifOWydwq3xPqe2m6inOizwTIeFerrdnJpQxXUOATZvMGfYPXUh/jVk6v8OWfq/w2LDt7DU%2bC0sM5GQY6Ig10zBCgtAvhWgwAZQRP9ZKVgdBsiVhUtYAOFbYwb57SbqyQ4zPEUrod3EAmg3XReA2Qkvcfaw7Tdzhj3r0ke8rfNGvfUZo96G%2bWO%2bBlToa1gg9DcsEgUaMsWBhixJsGGxJNiwZDxUv0wabsmRhj/IkYb%2bk75GjjSUtFwWoUt26LolJhVPr0gVKQl6lZou3eOsVMc55eoYZ/HIcMKDjN44gNQ2IzW13QxPtpupqQkAU68TAPv2HTfch6XSEHeZNMTNkYa5ubIwd8VEhJsnj3LzFQS3SElwi5UxbklimX4lFueWY6zZLMd%2bBu/xiVYjldpmAloJ/HZjKqsKI/f6Ht6VODrpNNr3wdKYjzc/YSIXir4Plq41j6EbkvxVCDfcHmsxUE%2b0miC17R8AtBlv2oSUJQlyciUh5jxbEty4ZDykWCoNj%2bVIw6LlsogodyIiypuIivLlUVGhghAVKQlRiTImKlXFhSvVcen/vvVdK1Xhf2WHwM/gOzzaYqAebzUCrYTHW1gAj7fcRADiAGPyMkWB32dJgt8WugAKrADFdoASO0CZA2ClE2CVC0DgBqjwAKzxAKzzAGwIAlRY/w7lWJypDluJxW/cfP65WU892mKEx1uM1GPNhtSEKm4agExRgDkuHAhwM8WB8mxJcHjxeGhw6XhocJk0PLhcFh7MlUUGV0xEBvPl0cECRXSwUEEMFitj/SUqWgmxXW/azcw1in8OBTzSpKemNBuAVsJjzawCHms23FSbnCm8sT1JRQoCKVZ%2bvzhbrv6Hcl7NteW89OLsNtzOPM9mrYOzHbdde7GHm3TUI816mEIrIaGAKTcRQJbY/x2ELHGAmy0JIkvGQ8gyaQjJkYaR5bIIkjsRQfImoki%2bPIoUKggkYQmQCs3nP1nyW7X2H//HQ4066uEmPdBKeKRZm8qqQnfzhoAwyMm3sTFEJhMbBOlKNbpcj65ZpAs3aa%2bQs4L2B%2bRRToGCYJbkGZdZHv23QgVxtFgZ6y5RxVpLVfG2MnW8rRyLtwkwoq1CE2lbqwm2VeL%2btg0ab%2bsm3N2%2bRWtv2I7bZnISC7Q7cOu1HUpp0FIPNeqAVQIL4OGbCOCnNFoJCQBz14YAVrsSE6MXoNIHsMEPsMkPsCUAsC0AsDMIsDv4Lbzl/xoOXgHYijtU9Pc3al1J2/AfKOGBBi2V0qgDRgmNCQCN2l8VgLyJCBsxysJ/ypNHPytQRDWFCkJerIwpS1QxZakqrlypvqxchcWUq7Gocg0WVq7TBBTrcb98I%2b7RbMKdiznMoqw7aRP%2bA8ft/nqcSmnQwYMNOiqlngWQ0qD91aXFV8huLFzepHP9%2bD/uq8Op%2bxu0QA%2bF7wDU/7oAXH14%2bpgvj3KLlUQSXcVaooollaniSbQ/sAqLJ63GoklrNOGkdVggaT3uS9qo8SRtxl1JW3AHo6BNehdnq%2bYHQ%2bCeOg11Xz0OtBIeSAB44FcGIO/qJHh1YkwESnSQVKJiAyU6q7xKHecIMIJToQlz1mqCnErcz9mg8dBFGawKNG7ORu0PUnx312qoe%2bpwoJVwbz3OALi3Hp88K0N31WDU3XUaoJVwbx3GAqjDJg%2bAO6ox6q5aDdBKuLsGY/YO31OrSb63ToPcX48jD9RrkZQGLfJQow55uFGHPNKkR6Y065FHmw3I4y0G5IlWI5LaZkKmtpuQJzvMyNMdFuSZTgvybJcFmdZlRZ7rtiLP99iQ6T025KVeO/JynwOZ0edAXul3IjMHXMisQRfy2pALodcgZg97kDkjdFTpQeaN%2bpCMMR8yf8yHLBD6kIWiALJIFEAyxQGEdp4WS0LI0n9woHJlEWQF7UDJo0iBgmAcKKacT0l7izFkJVPOF0NWY1FkDRZG1mkCyHp6k/ifqtXUHTUY0Eq4s1r9IGeytdsvqcg/VWNwRzX27Z3VasHdtZq599ThC%2b6rw9H763H0gQYt%2bmCDDn2oUYc%2b3KRDH2nSo1NaDOhjzQb08RYD%2bkSrEeW3GtGp7Sb0qQ4z%2bnSHBX2m04KmdVnQaV029LkeK/pCjw2d3mNDX%2bq1oy/3OdAZfQ701X4nOnPAhc4adKGvD7nQN4bc6OxhD5o%2b4kHnjnjReaM%2bNGPMi6JjPnSB0IcuFAXQRaIAmiUOoNmSILpYEkKXSkPoMmkIzZFG0NyJMLpiIoLmyaNogYJAixQEWqwk0BJVHC1Tx9ByLI4K1DG0Aouga7DQ/EqNP3s97pvCue2SGm6/pKZoJdxZp4W7Gw1wT5MR7m02wv3NJnigxQwPtprhoVYLPNxmgT%2b3W2FKhxUe67DBE512SO2yA7/bAU/2OOCpHic80%2buCZ/tcMK3fDc/1u%2bH5AQ9MH/TAi0NeeHnICzOGffDqiB9mjvhh1mgAXh8LwBvCIMwRBiFdFIK54hBkiMPwpiQC88cjsEAahYXSKGTKCMiaICB7IgZL5DFYqohDjvIyLFdehhWqzyFP/Tnkq7%2bAQuwLKNJ8CSX4l1CqvQJl2r8wle2r9F/BasNXsMZwBdYZPoeNli%2bhUuO/wvnDReVXt9Vo4PZLKgbCHdUYeVcNRt5dqyHvqdOQ99Xh5P31OJnSoCUfbNSSDzfpyEea9OSUZj35aIuBfLzFSD7RaiRT20wkv91EPtluJp/qMJPPdFrIZzstZFqXlXyu20o%2b32MjX%2bixkS/22smX%2bhzkjD4H%2bUq/k3x1wEnOHHSRrw26yNeH3OTsITc5Z9hDpo94yHmjXjJj1Ee%2bOeYjUaGfXCD0k4tEATJTHCCzJEEyWxIkl4yHyGXSEJkjDZPLZREydyJC5k1EyXx5lCxUEGSRkiCLlTGyVBUjy9Rxkvm5AIwgKzQRqlIfA85/X1Du%2bEOtFm67qCL/eElF3UEroYaeGDHqnlraMuC0n0D7CFQibqCYuKFJT7G5BAPFZpXo1JqRYpKs7WaKTrIyqXZ24YV6rttKPd9Dr0PaqBfZFWl6NZquSaALNCimVmnQRTG1SnTp3rCHYos4vRRdzsvWNPsouqaZqWwXM/scKHqfwxJ635M0ROUwG8CYXXAUsyGU3hXLbA0mKHaTOL1Tnt4lH6dW43H6NxOG/gdhif/DJPbdcwAAAABJRU5ErkJggg==' /%3e%3c/svg%3e) صحة البيانات.

صحة البيانات.

- للتمويل، والألعاب، والمشاريع، والدفاع، والسيارات.

تبسيط وتأمين تجارب عملائك الرقمية

يوفر نموذج زيرو تراست ذاتي السيادة الطريق إلى الأمام.

تريد تقديم تجارب مستخدم رقمية جديدة، لكن الأدوات القديمة تؤدي إلى تجزئة الهوية، والبيانات المنعزلة، والاعتماد على أطراف ثالثة غير خاضعة للمساءلة. اعتمد نموذج زيرو تراست في تصميمات تطبيقاتك وأنظمتك لتحقيق تجربة رقمية آمنة متكاملة.

- هوية مستخدم موحدة وذات سيادة ذاتية.

- قم بتوسيع عرض منتجك لتغطية سيناريوهات موسعة، بما في ذلك السيناريوهات غير المتصلة بالإنترنت والمضمنة، والتي كان يُعتقد سابقًا أنها مستحيلة.

- الأمن المتمركز حول البيانات على أساس الهوية.

- احمي شركتك من تهديدات أمن البيانات الداخلية والخارجية من خلال التشفير من طرف إلى طرف، بغض النظر عن أمان البنية التحتية التي توجد عليها أو تعبرها. إيثرنت، لاسلكي، قمر صناعي، بلوتوث، اتصال قريب المدى... أيا كان.

- الاستقلال عن الأطراف الثالثة المركزية وغير الخاضعة للمساءلة فيما يتعلق بأمان بياناتك.

- إزالة الأطراف الثالثة غير الخاضعة للمساءلة والمركزية (السحابة والشبكة وسلطات الشهادات) من علاقات الثقة وتطبيع تعرضك لمخاطر أمن البيانات على مستوى العالم.

نشر أسرع

تسرع Keychain رحلتك.

القدرات التي يحتاجها فريقك لنشر Web3 digital الحلول — الهوية، والأمن المتمركز حول البيانات، وبيانات الاعتماد التي يمكن التحقق منها — مكلفة ومعقدة بشكل باهظ لتطويرها في المنزل. تمكنك Keychain من عبر هذه الهوة من خلال تزويد فرقك بأدوات قوية وبسيطة إرضاء عملائك والحفاظ على مستوى عالٍ من الأمان — سواء كنت تبني التطبيقات الجديدة أو الاندماج في التطبيقات الحالية أو المحلية أو القائمة على السحابة، وعبر الإنترنت أو في وضع عدم الاتصال.

- الشمول

- الهوية الرقمية ذات السيادة الذاتية (DID)، بيانات الاعتماد التي يمكن التحقق منها E2EE في الراحة، وإسناد التوقيع الرقمي التاريخي الذي تم توافره في حزمة واحدة محكمة الغلق.

- أمن متقدم

- التشفير الهجين المتوافق مع المعايير ومصادقة البيانات. يتوافق تنفيذنا مع ISO 18033 و IEEE 1363، ونحن نتبع الإرشادات مثل NIST و BSI و ECRYPT و CRYPTOREC.

- بسيطة وموفرة للوقت

- تم تصميم إطار Keychain خصيصًا لتضمين تعقيد الأمن إلى قواعد بناء سهلة الاستخدام يمكن لفريق التطوير الشائع استخدامه. علاوة على ذلك، سيكون فريقك جاهزًا للعمل في غضون دقائق مع مسرعات حل شفرة المصدر من Keychain التي تعمل بكامل طاقتها.

- سلس

- أسعد المستخدمين بتجربة هوية موحدة لتأهيل أكثر سلاسة ومصادقة المستخدم ومشاركة البيانات لأي بيانات، عبر أي أجهزة، في أي مكان في العالم (بما في ذلك السيناريوهات غير المتصلة بالإنترنت).

الأوسمة

جائزة التكنولوجيا المالية العالمية

رابطة المصارف في سنغافورة

جائزة لجنة التحكيم الخاصة

وزارة الاقتصاد والتجارة والصناعة اليابانية

منحة بحثية

منظمة تطوير تكنولوجيا الطاقة والتكنولوجيا الصناعية الجديدة اليابانية